注意喚起:Windows 印刷スプーラーの脆弱性をついた攻撃について

2021年6月から8月にかけてMicrosoft社からWindows印刷スプーラーにおける緊急性の高い脆弱性情報が立て続けに公開されました。情報の公開から1か月以上経過した現在でも、この脆弱性を悪用するサイバー攻撃は依然として続いており、世界中で被害が拡大しております。

今回はこの脆弱性の詳細、攻撃手法と最新の動向について紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. 概要

2021年6月から8月にかけてMicrosoft社からWindows印刷スプーラーにおける緊急性の高い脆弱性情報が立て続けに公開されました。その危険性から米政府が7月13日に緊急指令を発する事態となり、話題となりました。脆弱性情報の公開から1か月以上経過した現在でも、この脆弱性を悪用するサイバー攻撃は依然として続いており、世界中で被害が拡大しております。

今回はこの脆弱性の詳細、攻撃手法と最新の動向について紹介いたします。

2. 脆弱性の詳細 「PrintNightmare」

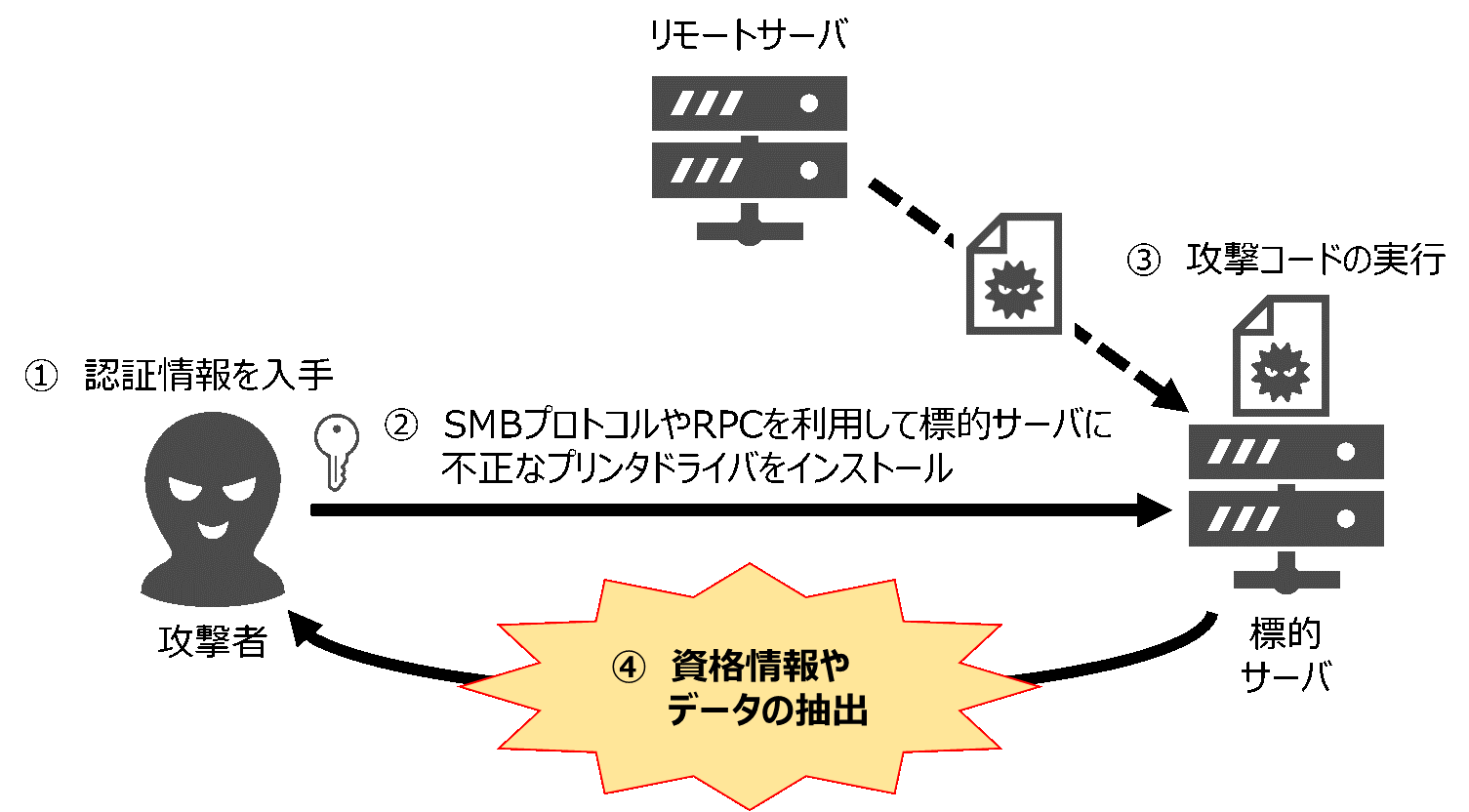

Windows 印刷スプーラーとは、Windowsでの印刷において印刷待ちを実現するためのサービスです。7月1日にWindows印刷スプーラーにリモートコード実行が可能な脆弱性(通称PrintNightmare)が公開されましたが、すでに攻撃への悪用が確認されています。攻撃対象のサーバに対する認証情報、またはローカルネットワークへのアクセス手段を確保している場合、攻撃者は当該脆弱性を悪用し、サーバに不正アクセスして様々な攻撃をすることができます。当該脆弱性を修正する更新プログラムが公開されています。この脆弱性「PrintNightmare」を悪用した攻撃方法の一例については、図 1のとおりとなります。

【図 1】 Windows 印刷スプーラーの脆弱性をついた攻撃方法の一例

- 攻撃者はリモートアクセスを行うための認証情報を入手します。

- 攻撃者は入手した認証情報を用いて、遠隔からSMBプロトコルもしくは遠隔手続き呼び出し(RPC:Remote Procedure call)を経由して、リモートサーバ上にある不正なプリンタドライバを標的サーバにインストールします。主に使用されるポートは135/tcp、139/tcp、445/tcpです。

- 標的サーバにインストールした不正なドライバにより、任意の攻撃コードがSYSTEM権限で実行されます。

- 攻撃者は資格情報やデータを抜き取り、漏出させます。

このように、Windows 印刷スプーラーの脆弱性を悪用されることにより、情報漏出などの被害が発生する可能性があります。その他にもランサムウェア攻撃に使用する事例も報告されています。

本脆弱性対策の更新プログラムを適用した後も、プリンタドライバなどの印刷機能に必要なファイルや構成情報を外部サーバからダウンロードしてクライアントにインストールできる「ポイントアンドプリント」機能により、非管理者権限でも攻撃が実行可能であることが確認されました。これについては8月10日のWindowsアップデート適用時に、プリンタドライバのインストールとアップデートの際に管理者権限を必要とするよう動作変更したことにより対処されています。

3. 脆弱性情報公開以降の動向

2021年6月8日(米国時間)、Windows印刷スプーラーにローカルネットワークにおける権限昇格の脆弱性が報告されました。当初はローカルネットワークへの侵入が必要なことから悪用の可能性は低いと判定されていました。しかし、7月1日にリモートコード実行が可能な脆弱性が報告され、攻撃への悪用が確認されております。さらに、Windows印刷スプーラーの脆弱性を対象としたランサムウェア攻撃の増加が報告されるなど、世界中で被害が拡大しております。

これを受けて、Microsoft社がWindows印刷スプーラーの脆弱性に関する脆弱性情報の公開を立て続けに行っています。最新の情報では8月11日に新たなゼロデイ脆弱性(CVE-2021-36958)が報告され、8月27日現在でも対象のOSバージョンについて調査中となっております。

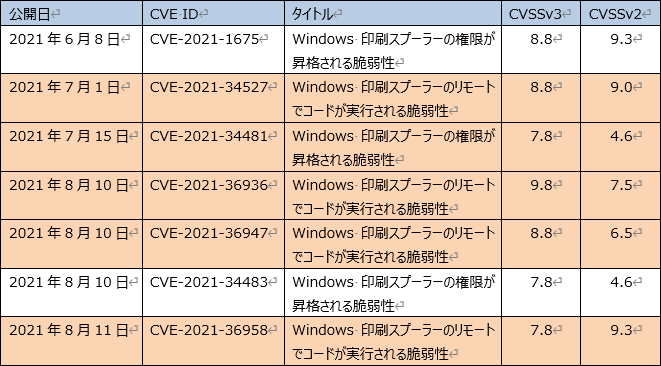

6月から8月(8月27日現在)にかけて公開された脆弱性情報は表 1のとおりです。このうち、色付けされているものは、攻撃への悪用事例を確認している、もしくは悪用の可能性が高いと判断されている脆弱性です。

【表 1】 6月から8月にかけて報告された脆弱性情報

4. e-Gateセンターにおける攻撃検知の推移

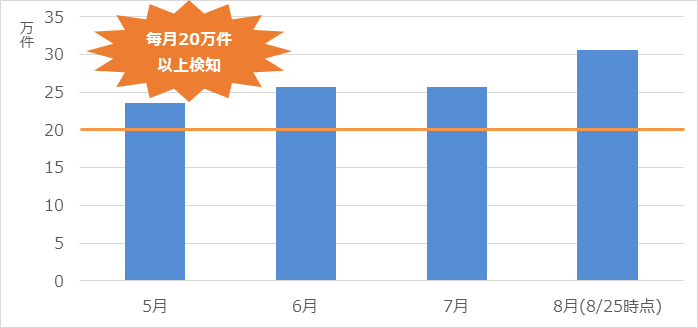

e-Gateセンターでは今回の脆弱性をついた攻撃の起点として狙われるポート135/tcp、139/tcp、445/tcpへの通信を継続的に多数観測しております。2021年5月以降毎月20万件以上検知しております。8月については8月25日時点で30万件以上検知しており、前月に比べて増加傾向にあるため、より注意すべき状況となっております。実際の推移観測結果が図 2のとおりです。

【図 2】 e-Gateセンターにおけるポート135、139、445への通信検知数の推移

5. 攻撃対策

- 最新のアップデートの適用

2021年8月10日までの脆弱性を修正する更新プログラムをMicrosoft社が公開しています。対象バージョンのシステムを使用している場合、インストールすることが推奨されます。加えて、Microsoft社は更新プログラムのインストール後に「ポイントアンドプリント」を無効化して、かつ非管理者アカウントがプリンタドライバをインストールできないように設定することを推奨しています。

なお、2021年8月27日時点ではCVE-2021-36958を修正したバージョンはリリースされておらず、準備中とのことです。当該脆弱性についても修正したバージョンがリリースされ次第、インストールすることが推奨されます。

- ワークアラウンド(緩和策)の実行

脆弱性に対するアップデートを適用できない場合の緩和策として、印刷サーバ以外の機器でWindows 印刷スプーラーを停止し無効化する方法があります。これにより当該脆弱性の影響を軽減できます。また、グループポリシーを使用して、インバウンドからのリモート印刷を無効化することでリモートからの攻撃を阻止できます。CVE-2021-36958に対しても同様に、Windows印刷スプーラーの無効化が緩和策となります。

- セキュリティ機器による攻撃通信の監視

外部からのポート135、139及び445への不正アクセスをFirewallやIPS(侵入防御システム)で拒否することで、攻撃の初期段階を阻止することができます。

Windows 印刷スプーラーの脆弱性を悪用した攻撃は今後長く継続すると推測され、攻撃の被害にあう可能性があります。FirewallやIPSといったセキュリティ機器により攻撃通信を検知、防御することで、被害を最小限に抑えることができます。何よりも、いち早く攻撃に気付けるような仕組みと監視体制を徹底しておくことが有効な対策となります。

6. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの総合セキュリティサービス“e-Gate”です。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

7. 参考情報

- IPAhttps://www.ssk-kan.co.jp/wp/wp-content/uploads/2019/03/5b1aa2ece51c1f56e32105e2cdbe097f-e1559040492434.png

更新:Microsoft Windows 製品の Windows Print Spooler の脆弱性対策について (CVE-2021-34527)

https://www.ipa.go.jp/security/ciadr/vul/20210705-ms.html

- JPCERT/CC

Windowsの印刷スプーラーの脆弱性(CVE-2021-34527)に関する注意喚起

https://www.jpcert.or.jp/at/2021/at210029.html

- JVN

JVNVU#96414899 Microsoft Windowsの印刷スプーラーにリモートコード実行の脆弱性

https://jvn.jp/vu/JVNVU96414899/index.html

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp