注意喚起:感染が急拡大中のマルウェア「Emotet」について

2021年11月頃に活動を再開したマルウェア「Emotet」(エモテット)の感染が2月以降拡大しており、複数の国内企業から感染被害が報告されています。今回は感染が急拡大しているEmotetの特徴や対策について改めてご紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1.概要

2021年11月頃に活動を再開したマルウェア「Emotet」(エモテット)の感染が2月以降拡大しています。Emotetとは情報窃取や他のマルウェアの感染に悪用されるマルウェアで、主にメールの添付ファイルやリンクから感染します。

2021年1月にUROPOL(欧州刑事警察機構)からEmotetのテイクダウン(※1)が発表されましたが、2021年11月にはEmotetの活動再開が世界各地で確認されました。そして今月に入り複数の国内企業から感染被害が報告され、感染の急拡大が観測されています。今回は急拡大しているEmotetについてご紹介いたします。

※1:テイクダウンとは、攻撃目的に使用されるサーバを停止することで、Emotetの場合は遠隔からEmotetとやり取りするサーバを停止させています。

2.Emotetの特徴について

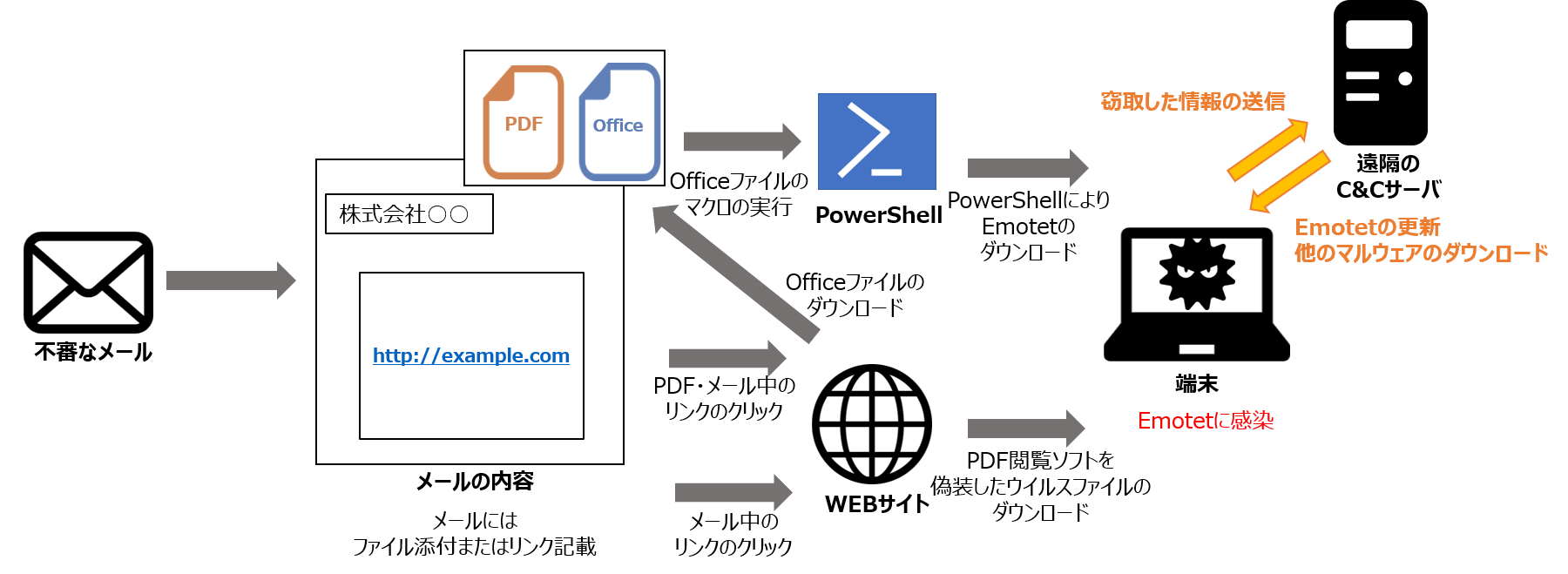

2021年11月頃から活動を再開したEmotetですが、攻撃手法に11月頃との大きな違いはありません。攻撃者はメールの添付ファイルとして「Microsoft Office」ファイルやPDFファイルを送付したり、リンクを記載したメールを送付したりします。受け取ったユーザが添付ファイルの「Microsoft Office」ファイルを開き、マクロを有効にするとEmotet本体がダウンロードされ、感染してしまいます。また、PDFファイルやメール本文に記載された不正なリンク先からダウンロードされる「Microsoft Office」ファイルから感染させる場合もあります。その他には、メール本文のリンク先の不正なWEBサイトからPDF閲覧ソフトを偽装したウイルスファイルをダウンロードさせ、実行するとEmotetに感染するという攻撃手法も確認されています。

感染すると、メール内容や設定内容、認証情報などを盗み取ります。他にも、盗んだメール情報を利用して他の端末への感染を広めたり、他のマルウェアをダウンロードしたりします。さらに遠隔のC&Cサーバ(※2)へ接続し、Emotet自身を最新の状態に更新することも行います。

【図 1】Emotetの感染イメージ

窃取された情報は、他の端末への感染のために悪用されます。この情報を用いて過去のメールの返信を装ったり、取引先になりすましたりしているため、受信者は攻撃メールと気づきにくくなっています。このため日頃から、メールの不審なリンクはクリックしない、メールに添付されたWordやExcelなどの「Microsoft Office」ファイルのマクロはむやみに実行しないなどの注意が必要です。

※2:C&C(コマンド&コントロール)サーバとは、マルウェアに指示を出したり、マルウェアから情報を受け取ったりするサーバです。

3. Emotetへの対策

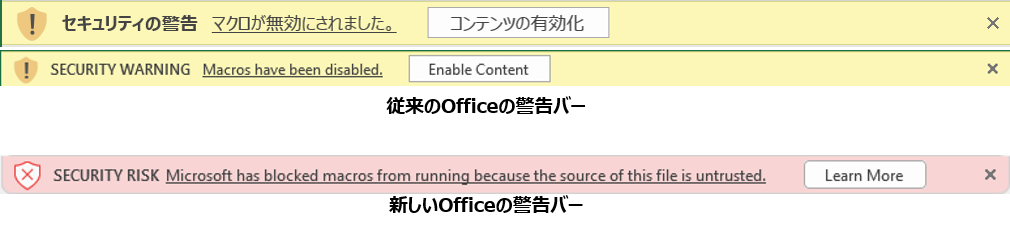

Emotetの対策方法としては、身に覚えのないメールの添付ファイルやリンクを開かない、WordやExcelなどのマクロを不用意に有効にしないことが重要です。マクロに関してはマルウェア攻撃への悪用が多々あることから、Microsoftは今月に「Microsoft Office」アプリに対して4月上旬よりインターネットから入手したVBAマクロをデフォルトでブロックする方針を発表しています。従来は警告バーの「コンテンツの有効化」をクリックすることでマクロを有効にできましたが、変更後はファイルのプロパティからMOTW(Mark of the Web)を削除する必要があります。MOTWは、インターネットなどの信頼できない場所から入手したファイルがNTFSファイルシステムに保存される場合にファイルの属性として付与されます。Microsoftは最新チャネルから変更を適用し、将来的には他のバージョンの「Microsoft Office」にも適用する予定です。インターネットからのファイルに対して従来のような警告バーからのワンクリックではマクロを有効にできなくなるため、マクロを利用したEmotetの感染がこれまでより抑止されると思われます。

【図 2】マクロの有効化の表示

(Microsoft「Helping users stay safe: Blocking internet macros by default in Office」から一部出典)

また、セキュリティ製品での検知・防御も有効です。IPSやサンドボックスを導入することで添付ファイルやC&Cサーバとの通信、不審なURLへのアクセスの検知・防御ができます。またウイルス対策ソフトやEDR製品をエンドポイントに導入することで感染からの防御や感染時の早期発見・対応が可能となります。万が一感染した場合に情報の漏えいを抑え、他の端末への感染を防ぐためにも早期発見は重要です。

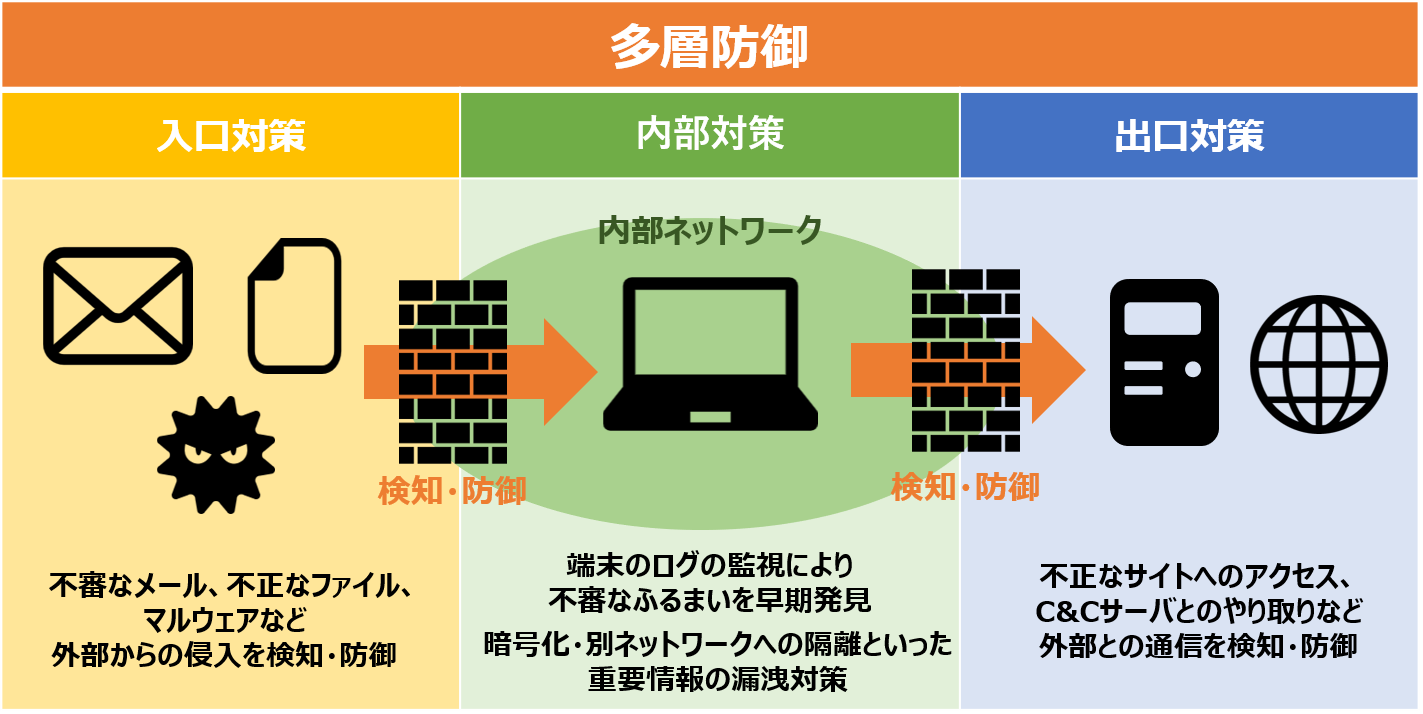

しかし、セキュリティ製品での検知・防御は100%ではありません。Emotet自体の検知が難しい上に、添付ファイルをパスワード付きZIPファイルにすることでセキュリティ製品での検知を回避しようとする事例も報告されています。パスワード付きZIPファイルの送信後にパスワードを記載したメールを送るPPAPは、メールでの添付ファイルの送信手段として国内で広く用いられてきましが、このようにセキュリティ製品をすり抜けてマルウェアの感染経路に利用される場合があるため、PPAPを廃止する動きが広がっています。Emotetの攻撃手法は日々巧妙化しているため、複数のセキュリティ製品の導入による多層防御の実現が有効となってきます。多層防御では、入口対策、内部対策、出口対策の3要素がポイントとなります。入口対策によって、内部への侵入を検知・防御することが可能となります。また侵入された場合に備えた内部対策、出口対策によって、情報漏洩のリスク軽減や被害の早期発見が可能となります。被害の早期発見や対応には、SOC(※3)やCSIRT(※4)の自社設置、外部委託といった手段も有用です。

【図 3】多層防御のイメージ

※3:SOC(Security Operation Center)とは、セキュリティ製品を監視し、サイバー攻撃の検出・分析、対策の提言を行う組織です。

※4:CSIRT(Computer Security Incident Response Team)とは、コンピュータやネットワークを監視し、問題が発生したときは原因解析・調査を行う組織です。

4. Emotet感染時の対応

Emotetに感染した場合、まずは感染した端末を隔離します。端末から有線ケーブルを抜く、端末上で無線LANを無効にするなどを行い、ネットワークから隔離することで情報の漏洩や他のマルウェアの感染などを防ぎます。その後は隔離した端末上でEmotetファイルの削除を実施します。削除手段の1つに、JPCERT/CCからGitHubで公開されているEmotetの感染確認ツール「EmoCheck」の利用があります。感染端末でEmoCheckを実行すると、Emotetファイルが存在する場所を見つけ出すことができるので、その情報を元にEmotetファイルを削除して端末から駆除できます。

JPCERTCC/EmoCheck – GitHub

https://github.com/JPCERTCC/EmoCheck/releases

駆除後には、Emotetはメール内容や設定内容、認証情報などを盗み出すため、メールアカウントや端末に保存しているパスワードの変更し、他のマルウェアがダウンロードされ感染していないかウイルスチェックを実施します。また、盗まれたメール情報から取引先などに被害が拡大する可能性があるため、Emotet感染について早期の情報共有および公表が重要となります。

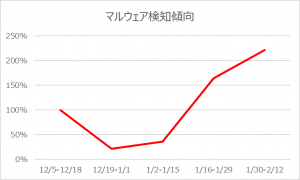

5. e-Gateでの検知状況

e-Gateセンターでマルウェア関連の攻撃統計を2週間ごとに取ったところ1月後半から増加傾向がみられます。国内でマルウェア「Emotet」の感染被害は増加しており、e-Gateセンターでの検知も今後さらに増加する可能性があります。

【図 4】マルウェア検知傾向(12/5-12/18の期間の検知数を100%として算出)

6. 過去のEmotetに関連したセキュリティニュース

『注意喚起:進化するマルウェア「Emotet」について』(2019年3月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=9657

『マルウェア「Emotet」(エモテット)最新攻撃メールについて』(2019年12月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=10400

『Ryukランサムウェアの特徴と対策』(2020年11月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=11221

『Emotetテイクダウン成功後の現状と今後の対策』(2021年3月)

https://www.ssk-kan.co.jp/wp/topics/topics_cat05/?p=11545

『注意喚起:テイクダウンされたマルウェア「Emotet」(エモテット)が活動再開』(2021年12月)

https://www.ssk-kan.co.jp/wp/topics/?p=12202

7. 参考情報

・JPCERT/CC

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

・Microsoft

Helping users stay safe: Blocking internet macros by default in Office

https://techcommunity.microsoft.com/t5/microsoft-365-blog/helping-users-stay-safe-blocking-internet-macros-by-default-in/ba-p/3071805

8. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っています。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいています。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp