脆弱性の対策優先度を評価するSSVCの紹介

1. 概要

2023年7月4日に内閣サイバーセキュリティセンターより『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』が発行されました。その中で脆弱性の対策優先度の評価方法として、米国CISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)により公表されたSSVCのガイドラインが紹介されています。

自組織のシステムに脆弱性が見つかった場合、緊急で対応するべきか否かの判断は難しいものがあります。しかし、SSVCを用いて評価すると、緊急で対応するべきか、定例のメンテナンス時に対応するべきかを導出することができます。

そこで本ニュースでは、脆弱性の対策優先度を評価するSSVCの活用方法をご紹介します。

2. 脆弱性の対策優先度の評価について

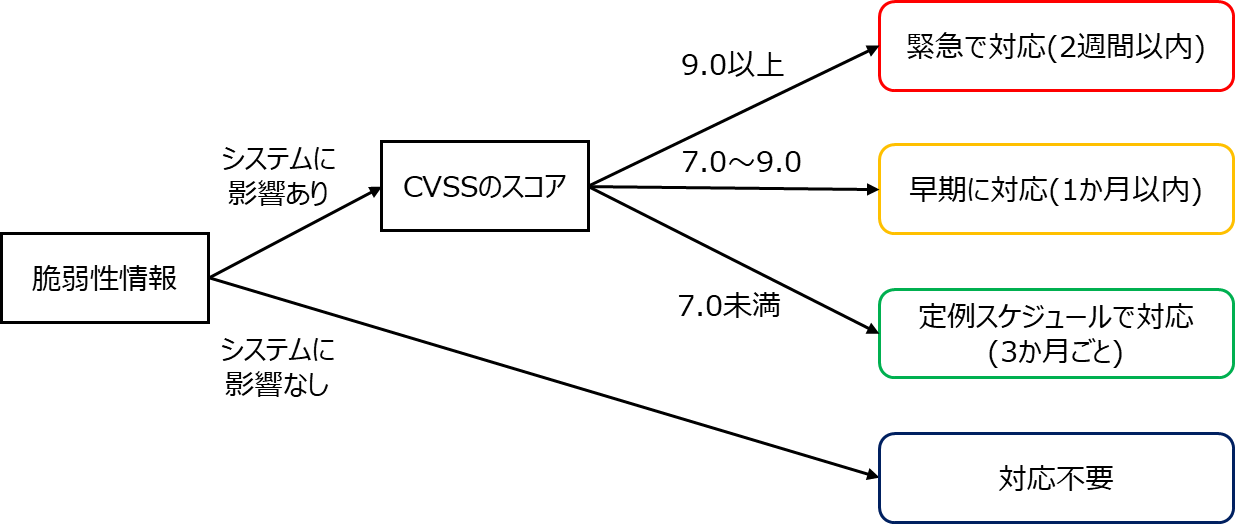

自組織で使用しているシステムに脆弱性が発見された場合、一般的にはまず脆弱性の危険性を確認することが多いです。よく用いられる確認方法としては、脆弱性の深刻度を示すCVSS(Common Vulnerability Scoring System)のスコアから危険性を判断し、対策優先度を評価します。その結果、CVSSのスコアが高ければ即時にアップグレードする、低ければ定例の更新スケジュールでアップグレードするといった対応を取ります。

【図1】脆弱性の対応判定例

しかし、CVSSを用いた評価にはいくつか問題点があります。1つは、CVSSの基本評価基準のみを利用することが多く、現状評価基準や環境評価基準は利用されづらいという点です。CVSSには、脆弱性そのものの特性を評価する基本評価基準、現状の脆弱性の悪用状況を評価する現状評価基準、自組織の環境も考慮して評価する環境評価基準の3つの基準があります。脆弱性の危険性は悪用状況や自組織の環境による部分も大きいため、基本評価基準のみでは危険性を適切に評価しきれません。

また、CVSSは0~10の数値で脆弱性の深刻度を示すものであり、深刻度によってどう対応するべきか決められておらず、組織ごとに対応方針を決める必要が生じます。

3. SSVCの紹介

このようなCVSSの問題点の解決策として、SSVC(Stakeholder-Specific Vulnerability Categorization)があります。SSVCとは、カーネギーメロン大学 ソフトウェア工学研究所により作成された指標であり、脆弱性の対応方針を導出できます。対応方針はパッチを提供する側、適用する側など立場によって変わってくるため、SSVCではサプライヤー、デプロイヤー、コーディネーターの3つの役割に対して、それに合わせた対応方針の導出方法が定義されています。本ニュースでは、パッチ適用などIT運用の役割をもつデプロイヤー向けの定義を紹介します。

デプロイヤー向けのSSVCでは、決定木(図1のような木構造)を用いて即時に対応する、定例の更新スケジュールで対応するといった脆弱性への対応方針を導出します。決定木の分岐点には、Exploitation(悪用の状況)、Exposure(システムやサービスの露出度)、Utility(攻撃者にとっての悪用の有用性)、Human Impact(安全への影響や業務進行上の影響)の4項目を用いて評価します。以降に決定木の分岐点について簡単に説明します。

(1)Exploitation(悪用の状況)

脆弱性の悪用の状況を評価します。

・None:脆弱性の悪用形跡やPoC(脆弱性を悪用可能なプログラムコード)がない

・PoC:PoCコードやよく知られている悪用方法がある(悪用可能な状態である)

・Active:悪用報告がある

(2)Exposure(システムやサービスの露出度)

脆弱なシステムがインターネットからアクセス可能かで評価します。インターネットからアクセス可能であれば攻撃を受けやすいため、危険性が高いと判定されます。

・Small:ネットワークからのアクセスが制限されている

・Controlled:ネットワークからのアクセスが制限・緩和されている(Smallよりも制限が小さい)

・Open:インターネットからアクセス可能である

(3)Utility(攻撃者にとっての悪用の有用性)

自動化の可否、価値の密度の2つから脆弱性の悪用による攻撃者の利益を評価します。自動化可能であれば、攻撃者は複数対象への脆弱性の悪用が容易に可能です。また、価値の密度は、脆弱性を悪用することで得られるリソースを判定します。

・Laborious:自動化不可能で、得られるリソースも少ない(有用性が低い)

・Efficient:自動化可能かつ得られるリソースが少ない、もしくは自動化不可能かつ得られるリソースが多い

・Super Effective:自動化可能で、得られるリソースも多い(有用性が高い)

(4)Human Impact(安全への影響や業務進行上の影響)

脆弱性を悪用した攻撃による安全への影響や、業務進行上の影響を考えます。Safety Impact(安全への影響)とMission Impact(業務進行上の影響)の2つの指標を掛け合わせて総合的な影響度を評価します。

総合的な影響度には低い方から順にlow、medium、High、Very Highの4段階があります。

(5)決定木での対応方針の導出

(1)~(4)の評価値から決定木を用いて対応方針を導出します。決定木については下記リンクの35ページの図2を参照ください。

『Prioritizing Vulnerability Response: A Stakeholder-Specific Vulnerability Categorization (Version 2.0)』

https://resources.sei.cmu.edu/asset_files/WhitePaper/2021_019_001_653461.pdf

対応方針としては、対応の優先度が低い方から順にDefer、Scheduled、Out-of-cycle、Immediateの4つがあります。

・Defer:現在は対応の必要なし

・Scheduled:定例のメンテナンス時に対応する

・Out-of-cycle:通常よりも早く、緩和策や改善策を適用する

・Immediate:即時に対応する

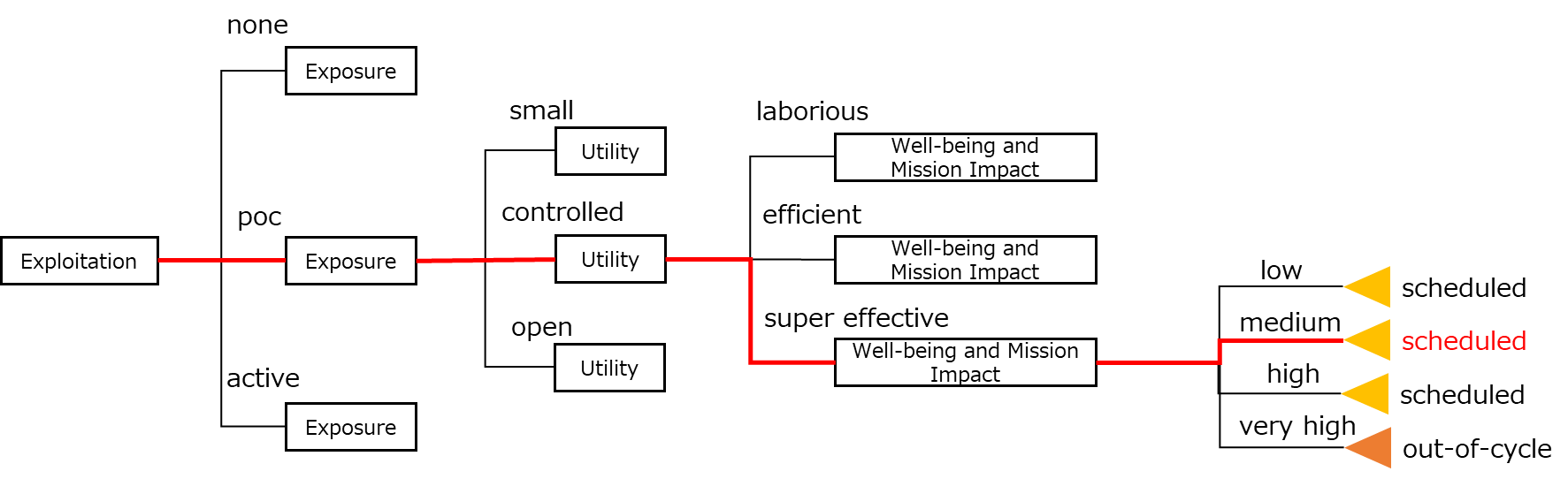

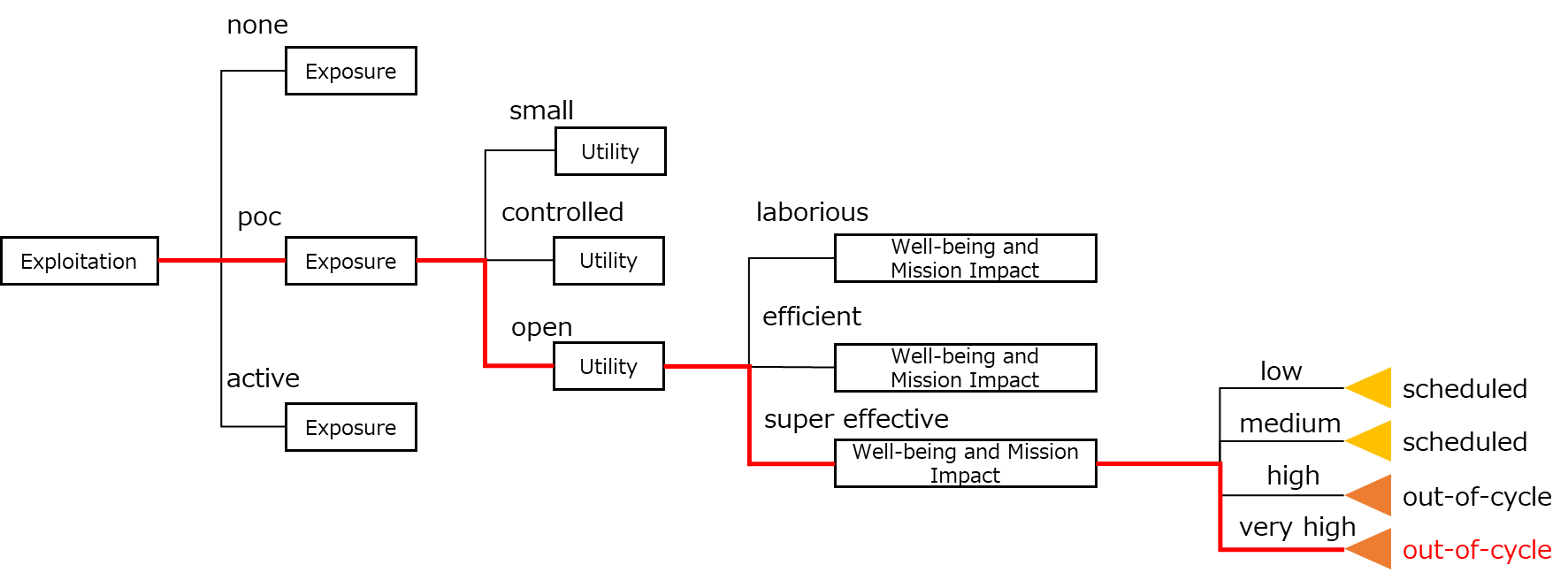

例えば、決定木の分岐点が以下の場合に決定木を使用すると、対応方針はscheduledと導出できます。

・Exploitation(悪用の状況):poc

・Exposure(システムやサービスの露出度):controlled

・Utility(攻撃者にとっての悪用の有用性):super effective

・Human Impact(安全への影響や業務進行上の影響):medium

この場合、悪用可能なプログラムコードがあり攻撃者にとっての有用性も高いですが、実際に悪用されていることが確認できておらず、外部アクセスも制御されており脆弱性の悪用による業務影響も小さいため、それほど大きな影響はないと判定できます。そのため、対応方針は定例のメンテナンス時に対応するscheduledとなります。

【図2】SSVCの決定木の例

(決定木ではHuman ImpactがWell-being and Mission Impactとなっています)

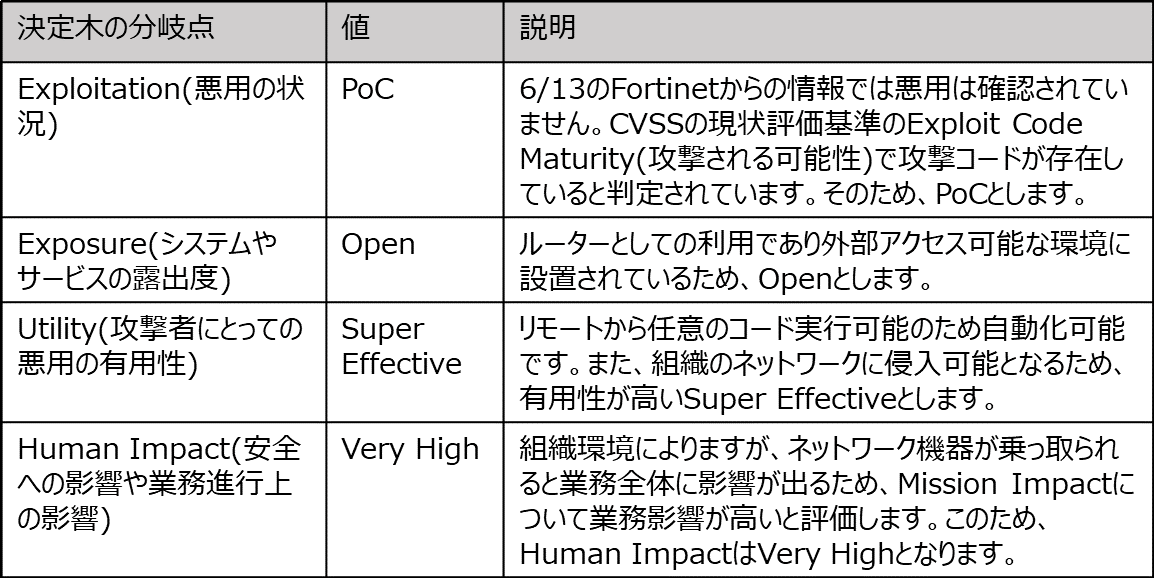

4. SSVCの活用例

SSVCを用いてデプロイヤー向けに脆弱性を評価したいと思います。例として、6月の号外のセキュリティニュースで紹介したFortiOSの脆弱性(CVE-2023-27997)を評価します。組織内で脆弱性なFortinet社製品をルーターとして使用しているとします。この場合下記のように評価しますと、取るべき対応はout-of-cycleと導出されるため、定例のメンテナンスよりも早く脆弱性への対応が必要となります。

【図3】SSVCによるCVE-2023-27997の決定木

一方、CVSSのスコアのみで評価する場合9.2のため、out-of-cycle(早期に対応)かImmediate(緊急で対応)かの判定が難しいです。CVSSを用いることで、脆弱性CVE-2023-27997は現時点で悪用が確認されていないためある程度猶予をもって対応できるという方針を根拠づけて導出することができます。

このように対応方針を決めることが難しい場合も明確に方針決定が可能です。また、「脆弱性の悪用が確認されているため緊急で対応する」といった理由も、SSVCの決定木を用いる中でまとめることができます。

5. まとめ

本ニュースでは、脆弱性の対策優先度の評価方法としてSSVCを紹介しました。対応方針を根拠づけて導出できるほかに、脆弱性を評価する上での調査観点も参考になりますので、組織内で脆弱性対策の方針が明確化されていない場合はSSVCを活用できると思います。

また、SSVCの決定木からも分かるように、外部からのアクセス可能なシステムや業務上重要なシステムに脆弱性が見つかった際は早期の対応が必要となりやすいため、そのようなシステムに対してはあらかじめ対応フローを作成しておくことが重要となります。

すべての脆弱性に対して早急に対応することは難しいため、脆弱性の対策優先度を適切に評価し、セキュリティリスクの高いシステムから対策できる体制作りが重要となります。

6. 参考情報

・内閣官房 内閣サイバーセキュリティセンター

『政府機関等の対策基準策定のためのガイドライン(令和5年度版)』

https://www.nisc.go.jp/pdf/policy/general/guider5.pdf

※SSVCに関しては『基本対策事項 5.2.3(1)-6「脆弱性の存在が明らかになった場合」について』で記載されています

・カーネギーメロン大学 ソフトウェア工学研究所

『Prioritizing Vulnerability Response: A Stakeholder-Specific Vulnerability Categorization (Version 2.0)』

https://resources.sei.cmu.edu/asset_files/WhitePaper/2021_019_001_653461.pdf

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

当社のセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■SSKの総合セキュリティサービス

44年以上に渡って築き上げてきたIT運用のノウハウと、最新技術を結集したSSKのセキュリティ運用監視センター。

この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの総合セキュリティサービスです。

人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp