依然増え続けるランサム被害~攻撃手口の変化とその対策~

1.概要

昨今、ランサムウェアによる被害報告が後を絶ちません。国内でも2020年以降、企業・団体等における被害件数が増加し続けており、ニュースサイトやテレビ報道でも頻繁に取り上げられるようになりました。このような状況下で、ランサムウェア攻撃の手法や最新の動向を把握することが、組織内のセキュリティ強化に不可欠となっています。

そのため今回は最新のランサムウェアによる手口や傾向について紹介いたします。

2.変化する攻撃手口

近年、ランサムウェアの被害報告で最も多い侵入経路は「VPN機器からの侵入」です。サイバー警察局も、機器の脆弱性や認証設定の不備による侵入に対して注意喚起を行っています。

VPN機器に対する攻撃については、以下の過去記事もご参照ください。

『高度化するゼロデイ攻撃の脅威動向』

https://www.ssk-kan.co.jp/topics/?p=14439

『ランサムウェア「Akira」とRaaSについて』

https://www.ssk-kan.co.jp/topics/?p=13478

次に多い侵入経路は「リモートデスクトップからの侵入」です。この場合、過去の流出データやフィッシングなどで不正に取得されたアカウント情報を利用して侵入するケースが発生しています。

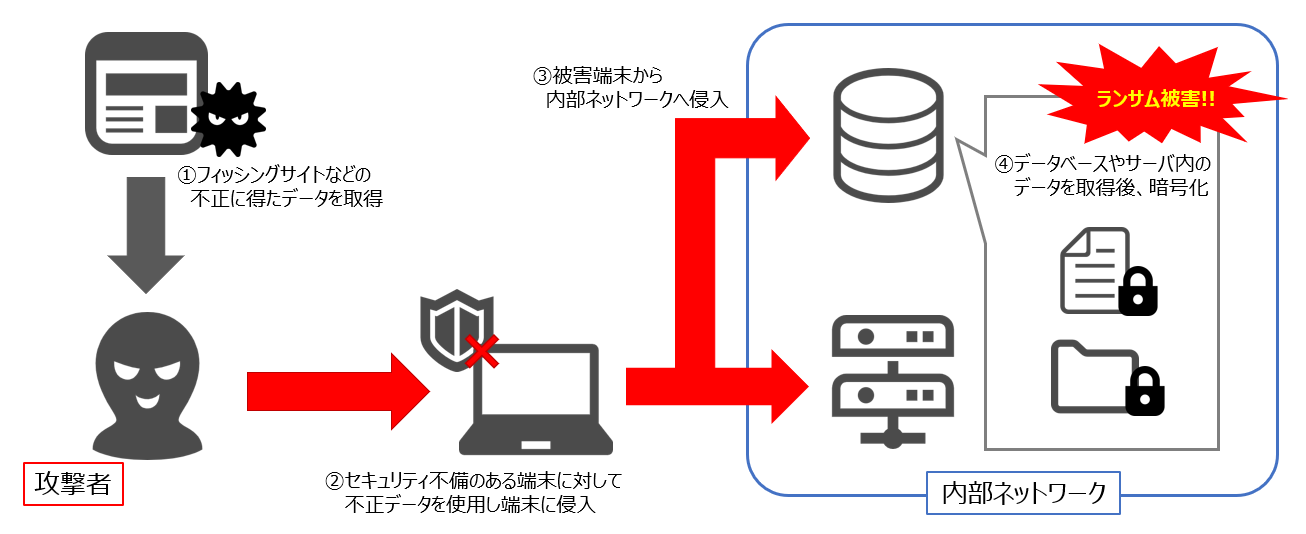

【図1】リモートデスクトップからの侵入

近年、ネットワーク設定の不備やリモートデスクトップアプリの脆弱性を悪用した攻撃が増加しています。攻撃者は、不用意なポート開放や正しくルーター設定がされていない等のセキュリティに不備のある端末に対して、他の手段で不正取得したデータを利用し、パスワードリスト攻撃やリバースブルートフォース攻撃を行って端末に侵入します。その後、企業・組織内の情報を窃取し、内部ネットワーク上にランサムウェアを拡散させる手口が確認されています。

また、新たな脅威として「ノーウェアランサム」が出現しました。これは、企業・組織のネットワークに侵入してデータを窃取した後、従来のランサムウェアとは異なり、データを暗号化せずに窃取したデータの公開を脅迫材料として金銭を要求する手法です。この手法は、データ暗号化のプロセスがないため、従来のセキュリティ対策をすり抜けやすく、侵入の検知が困難です。さらに、攻撃から脅迫までの速度が速いことも特徴です。

攻撃者は、企業への直接的な脅迫以外にも、窃取したデータをダークウェブ上で販売したり、データを公開して企業のブランドイメージを毀損したりすることで利益を得る可能性があります。このような多様な攻撃手法の出現により、今後も「ノーウェアランサム」を含む新たな形態のサイバー攻撃の増加が予想されます。

3.猛威を振るう「RansomHub」

RansomHubは2024年2月頃から活動を拡大している新興のRaaS(Ransomware as a Service)グループです。過去記事でも取り上げたLockBitやALPHV(BlackCat)などのグループからメンバーを集め、他のRaaSグループとの連携体制を構築することで勢力を拡大しています。

アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)の報告によると、政府サービスを含む重要インフラ部門で、わずか7ヶ月の間に210件以上の被害が確認されています。

RansomHubの初期侵入手法として、以下が確認されています。

■ スキャンツールを使用したネットワーク探索

■ VPN機器などのセキュリティ機器の脆弱性悪用

■ フィッシングメールの利用

■ パスワードスプレー攻撃

最近では、Kaspersky製のルートキット検知・削除ツール「TDSSKiller」を悪用し、EDR(エンドポイント検知・対応)などのセキュリティサービスを無効化する動きも確認されています。

4.対応策

時間とともに変化し続ける攻撃手口に対して、全てを未然に防ぐことは困難な状況となっています。そのため被害を軽減させる対応策が重要となっており、以下の対策が有効とされています。

➤ オペレーティングシステム、ソフトウェア、ファームウェアの更新

■ 常に最新のパッチを適用することで侵入を容易に行わせないようにします。

➤ バックアップデータの隔離

■ 機密データや独自データなどの重要データを内部環境から隔離されたサーバーにバックアップすることで即時のリカバリ対応に繋げます。

➤ アカウントパスワードの管理

■ アカウントに使用されるパスワードは長く複雑なものを設定することで不正アクセスを防ぎます。

■ 同じパスワードの再利用は行わないようにすることで、他で得た不正データでのアクセスを防ぎます。

■ 定期的なパスワード変更は行わないようにすることで、簡易的なパスワードとならないようにします。

■ 重要なアカウントには多要素認証を設定することで、被害が広がらないようにします。

➤ 攻撃・侵入の早期発見

■ IPSやUTMなどのセキュリティ機器を導入し、通信状況を常時監視することで攻撃・侵入時の発見に繋げます。

■ EDRやXDR(eXtended Detection and Response)などのエンドポイントセキュリティを導入することで、端末内の不審な動作の発見または動作自体を停止させます。

5.まとめ

今回はランサムウェアの最新の手口や動向についてご紹介いたしました。世界規模での被害総額は減少していますが、被害件数は増加している傾向にあります。これは以前まで大規模の企業・組織を狙う傾向であった脅威アクターが中小規模の企業・組織にターゲットを切替えることで、より効率的な収益を得ることに注力していると考えられます。そのため国内のセキュリティ対策が不十分な企業・組織が狙われるケースが増加してゆくと予想され、前述の対応策だけでなく24時間365日のリアルタイム体制で通信を監視するSOC、また早急なインシデント対応を行うためのCSIRTの構築が非常に重要となります。

6.参考資料

[1]警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」 2024年9月25日閲覧

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf

[2]#StopRansomware: RansomHub Ransomware 2024年9月25日閲覧

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-242a

[3]New RansomHub attack uses TDSSKiller and LaZagne, disables EDR 2024年9月25日閲覧

https://www.threatdown.com/blog/new-ransomhub-attack-uses-tdskiller-and-lazagne-disables-edr/

7.SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp