VMwareの脆弱性(CVE-2024-38812、CVE-2024-38813)について

1. 概要

2024年9月17日にBroadcom社より、VMware製品のひとつである仮想化環境の管理運用ツール「VMware vCenter Server」にて、DCE/RPC プロトコルの実装に起因するヒープベースのバッファオーバーフローの脆弱性(CVE-2024-38812)と、権限昇格の脆弱性(CVE-2024-38813)が公開されました。同時にパッチもリリースされましたがCVE-2024-38812が完全に解決できておらず、2024年10月21日に修正版がリリースされています。また上記2つの脆弱性はすでに悪用が確認されており、未対策の場合は攻撃者による任意のコードの実行や、システムの不正操作による情報窃取などの被害が発生する可能性があります[1]。

今回は本脆弱性の詳細とその対策について紹介いたします。

2. 脆弱性の詳細

2.1 脆弱性(CVE-2024-38812)について

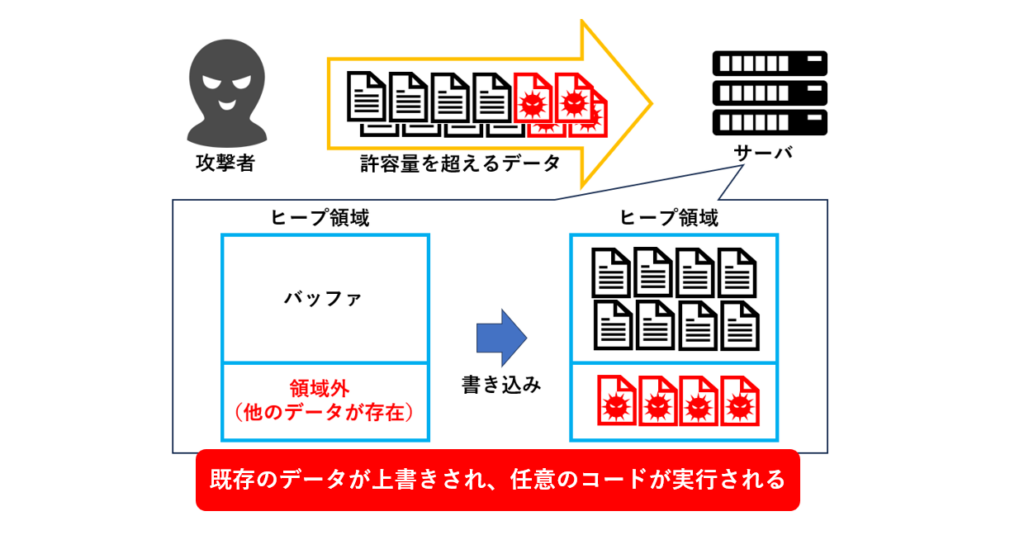

VMware vCenter Server には、DCE/RPC プロトコル(複数のコンピュータ上のソフトウェアを一つのコンピュータ上で扱うためのプロトコル)の実装にヒープ領域でのバッファオーバーフローの脆弱性(CVE-2024-38812)が存在します。

バッファオーバーフローとは、コンピュータのメモリ上で確保されたある領域(バッファ)に対し、その大きさ以上のデータを書き込めることに起因する脆弱性であり、本脆弱性は、ヒープ領域と呼ばれる関数などで動的に確保可能なメモリ領域で起こるバッファオーバーフローです。

攻撃者は大量のデータや悪意のあるコードを送ることで、標的の環境にて任意のコードを実行します。

【図1】 ヒープ領域でのバッファオーバーフローのイメージ

【図1】 ヒープ領域でのバッファオーバーフローのイメージ

2.2 脆弱性(CVE-2024-38813)について

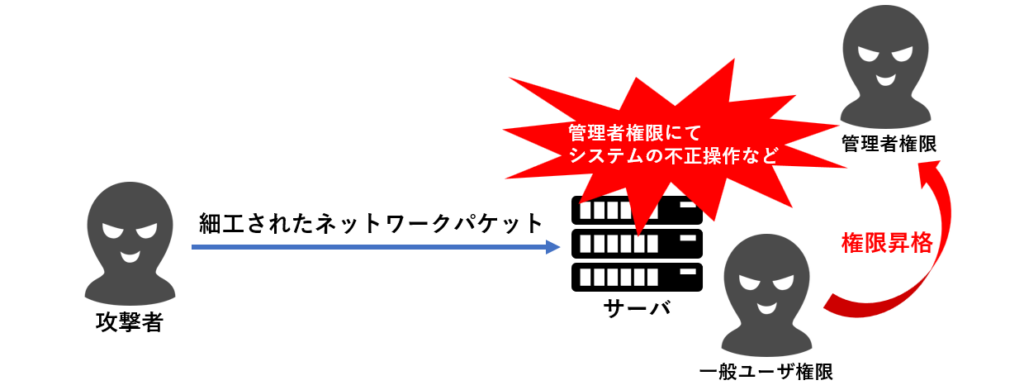

VMware vCenter Server には、権限昇格の脆弱性(CVE-2024-38813)が存在します。

権限昇格は、本来許可されていないリソースへのアクセスが可能になることで、垂直方向(一般ユーザ権限から管理者権限への昇格)と水平方向(同じ権限レベルで異なるユーザのアクセス権を得る)の2種類が存在します。本脆弱性は垂直方向の権限昇格であり、攻撃者が特別に細工したネットワークパケットを送信することで、権限を管理者権限に昇格される可能性があります。管理者権限でのシステムの不正操作により情報窃取などの被害が発生する可能性があります。

【図2】 垂直方向の権限昇格のイメージ

2.3 脆弱性(CVE-2024-38812、CVE-2024-38813)の対象システム

影響を受けるVMware製品のバージョンは以下となります。

– VMware vCenter Server 7.0 , 8.0

– VMware Cloud Foundation 4.x , 5.x , 5.1.x

3. 対策

脆弱性(CVE-2024-38812)のCVSSv3スコアが9.8と非常に高い評価となっております。また、脆弱性(CVE-2024-38812)、脆弱性(CVE-2024-38813)共にBroadcom社によりすでに悪用が確認されていることから、対象システムを利用している場合は同社より公開されている以下の修正版パッチの適用が推奨されています。

– VMware vCenter Server 8.0 Update 3d

– VMware vCenter Server 8.0 Update 2e

– VMware vCenter Server 7.0 Update 3t

4. VMware製品のライセンスモデルの変更に伴う問題について

現在は、Broadcom 社より「VMware by Broadcom」のブランド名で販売されている仮想化製品群ですが、元はVMware 社が開発・販売を行っており、2023年11月22日にBroadcom 社に買収されています[2]。その後、2024年2月にVMware製品のライセンスモデルが変更される旨が発表されました[3]。主な変更点として永続ライセンスの販売終了、新しいライセンス・料金体系が挙げられ、実質値上げに相当するとの意見もありました。それにより、ユーザおよびクラウドベンダーへ、VMware製品を使用した既存システムのランニングコスト上昇などの影響がありました。また、システム移行に伴う見積もりの遅延などもあったようです[4]。実際にあったトラブルの一例を以下に記載しています。

– 2024年8月29日

米国の大手通信会社であるAT&T 社がニューヨーク州最高裁判所にてBroadcom 社を訴訟しました。すでに購入済みのVMware製品のサポートに関する騒動となっています。

– 2024年9月25日

公正取引委員会が、不要な製品を購入させたなどの独占禁止法違反の疑いでVMware日本法人に対し、立ち入り検査を実施しました。

5. まとめ

今回は仮想化環境の管理運用ツール「VMware vCenter Server」における、DCE/RPC プロトコルの実装に起因するヒープベースのバッファオーバーフローの脆弱性(CVE-2024-38812)と、権限昇格の脆弱性(CVE-2024-38813)について紹介しました。脆弱性(CVE-2024-38812)のCVSSv3スコアが9.8と非常に高い評価となっていること、脆弱性(CVE-2024-38812)、脆弱性(CVE-2024-38813)共にすでに悪用が確認されていることから、対象システムを使用している場合は速やかな対応の実施を推奨いたします。

6. 参考資料

[1] VMSA-2024-0019:VMware vCenter Server updates address heap-overflow and privilege escalation vulnerabilities(CVE-2024-38812, CVE-2024-38813) 2024年11月25日閲覧

https://support.broadcom.com/web/ecx/support-content-notification/-/external/content/SecurityAdvisories/0/24968

[2] Broadcom Completes Acquisition of VMware 2024年11月25日閲覧

https://investors.broadcom.com/news-releases/news-release-details/broadcom-completes-acquisition-vmware

[3] VMware by Broadcom : 製品ラインアップとライセンスモデルを大幅に簡素化 2024年11月25日閲覧

https://blogs.vmware.com/vmware-japan/2024/02/vmware-by-broadcom-business-transformation.html

[4] Strengthening partners to better serve our customers 2024年11月25日閲覧

https://jp.broadcom.com/blog/strengthening-partners-to-better-serve-our-customers

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp