標的型攻撃についての解説および攻撃グループの事例紹介

1.概要

1月30日にIPAより「情報セキュリティ10大脅威 2025」が公表されました。今回は「地政学的リスクに起因するサイバー攻撃」が7位へ初選出されました。「地政学的リスクに起因するサイバー攻撃」とは国家の関与が疑われているサイバー攻撃を指しており、初選出されたことから国際的な政治的要因を含んだサイバー攻撃が今後増加していくことが懸念されています。

このサイバー攻撃の一例として、1月8日に「MirrorFace」と呼ばれるサイバー攻撃グループの攻撃手法が警察庁より公開されました。「MirrorFace」による攻撃は日本の安全保障や、先端技術の情報窃取を目的とした「中国」の関与が疑われており、攻撃手法としてはソフトウェアの脆弱性を悪用してネットワーク内に侵入する攻撃や、標的型攻撃メールが挙げられています。

そこで本記事では「MirrorFace」の事例でも用いられた標的型攻撃の手法と事例、および今後増加が懸念されている国際的なサイバー攻撃グループについて解説します。

2.標的型攻撃について

今回、警察庁によって攻撃手法が公開された「MirrorFace」ではシステム内部へ侵入するために標的型攻撃を使用しています。標的型攻撃とは特定の企業や組織といった特定のターゲットに対して行われる攻撃です。通常の攻撃では無差別にスキャニング攻撃を行い、脆弱な組織を見つけ攻撃に発展させる流れとなっています。しかし標的型攻撃では予め攻撃対象を絞ることで攻撃者は事前に十分な準備をすることができるため、通常の攻撃手法よりも成功率が高い傾向にあります。

本章では、例として3つの標的型攻撃の手法を解説し、これらの手法を用いた攻撃事例について紹介します。

(1)標的型攻撃の攻撃手法の解説

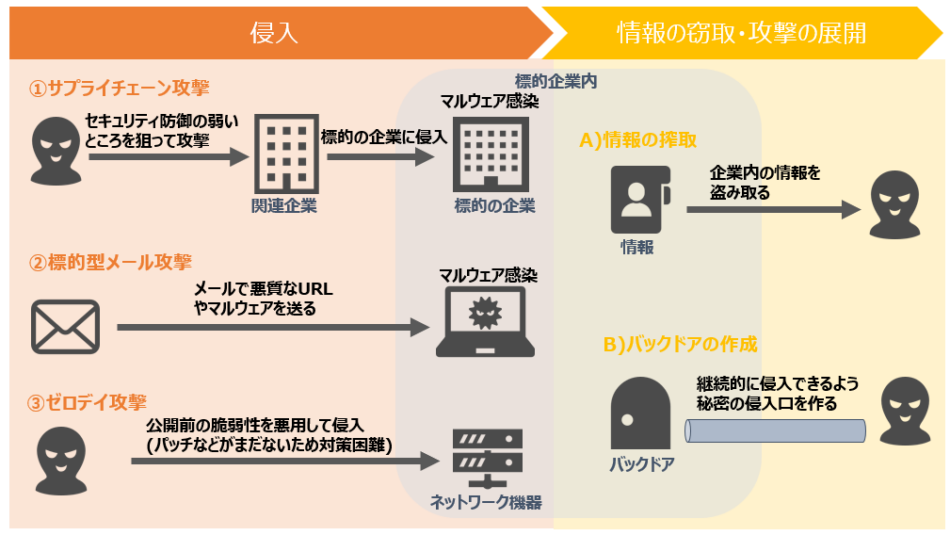

以下の攻撃手法を用いて、攻撃者は標的とする企業内部へ侵入します。

①サプライチェーン攻撃

標的とした企業を攻撃する足掛かりとして、その企業とサプライチェーン(※1)を構成する取引先や関連企業を狙う攻撃手法です。

この攻撃手法の特徴としてはセキュリティ対策が施されている標的の企業に直接攻撃を仕掛けず、セキュリティ対策が弱い傾向にある取引先や関連企業などを攻撃の対象とします。

攻撃が成功した場合、取引先や関連企業からメールアドレスなどの情報を盗み取り、標的とする企業へ関連企業を装ったメールを送り付けて攻撃する場合や、標的とする企業のネットワーク情報などを盗み取り、攻撃に発展する場合もあります。

※1…サプライチェーン:企業が商品を提供する際に必要とされる一連の供給や流通の過程。

②標的型攻撃メール

特定の個人や組織宛に悪質なURLやファイルを添付したメールを送りつける攻撃手法です。

この攻撃手法の特徴としては送信元メールアドレスや件名、メール内容が標的と関連がある内容となっているため不審なメールだと見分けることが難しい内容となっています。

また、添付されたファイルを開く、URLへアクセスするなどした場合、マルウェアへの感染、IDやパスワードの入力を要求してくるサイトへアクセスされます。入力した場合情報を抜き取られる恐れがあります。

③ゼロデイ攻撃

ゼロデイ脆弱性と呼ばれるソフトウェアやシステムに存在しているが、発見されておらずパッチが適用されていない脆弱性を悪用した攻撃手法です。この攻撃は、脆弱性が発見される前に悪用されるため完全に防ぐことが困難な攻撃です。

以上の攻撃が成功した場合攻撃者はシステムの中へ侵入し、以下のような動きを展開させます。

A)情報の窃取

攻撃者はシステムの中へ侵入し、ユーザIDやパスワードなどといった資格情報や、企業や顧客の個人情報などの重要な情報を盗み取られることがあります。

B)バックドアの作成

バックドアとは攻撃者がシステムに侵入するために、管理者や利用者に気付かれないようにアクセスするための秘密の入り口のことです。秘密の入り口を設置することで、攻撃者は侵入し機密情報などを窃取することができます。

【図1】 標的型攻撃手法の流れ

(2)標的型攻撃の事例

先程紹介した3つの攻撃手法を用いた攻撃事例を紹介します。

①サプライチェーン攻撃の事例(2020年:SolarWindsを対象としたサプライチェーン攻撃)

2020年3月、IT管理ソフトや監視ツールの開発を行っている「SolarWinds」は同社が開発するネットワーク監視ソフトウェア「Orion Platform」にバックドアが含まれていたことを公表しました。手口としては攻撃者が「Orion Platform」のアップデートファイルへマルウェアを混入させて、「Orion Platform」のアップデート時にバックドア型マルウェアに感染するよう仕掛けました。バックドアを介して攻撃者はサーバへのアクセスが可能となり、さらなる攻撃へ発展しました。このバックドアを使用した攻撃キャンペーン(※2)が開始されアジアを含む全世界、最大18,000組織が影響を受けたとみられています。またこの攻撃はロシア政府との関連性が指摘されているハッカー「The Dukes」と呼ばれるAPT集団(※3)が関与しているとも言われています。

※2…攻撃キャンペーン:標的とするネットワークに侵入または、潜伏するために成功や失敗を繰り返しながら長期にわたって行われる一連の攻撃のこと。

※3…APT (Advanced Persistent Threat) 集団: 組織や集団が特定の組織や企業に対してさまざま手段を用いて長時間にわたって攻撃を繰り返し、攻撃対象者に損害を与えたり、活動を妨害したりすることが主な目的の集団のこと。

②標的型攻撃メールの事例(2023年:某国立大学 標的型攻撃メールによる情報流出)

2023年10月、某国立大学は標的型攻撃メールにより教員が使用していたPCがウイルスに感染し、PC内の情報を窃取された形跡があることを公表しました。経緯としては実在する組織の担当者を騙る人物からの講演依頼のメールを受信し、その日程調整でのメール文中のURLに教員がアクセスした結果マルウェアに感染しました。感染した結果、教職員や学生の個人情報や過去の試験問題など計4,341件が流出した恐れがあると報告しました。

③ゼロデイ攻撃の事例(2023年:宇宙関連企業 機器のゼロデイ脆弱性を悪用した不正アクセス)

2023年11月、宇宙関連企業がサイバー攻撃を受け、不正アクセスされていたことが発覚しました。

不正アクセスは2023年6月に修正されたネットワーク機器(VPN)の脆弱性を悪用したものとみられていますが、攻撃を受けたネットワークがどのようなシステムと接続されているかは公表されておりません。また、2024年に入ってからも3回に渡りVPN機器の脆弱性を悪用され侵害される事案が続き、これまで4回の攻撃のうち、2回はゼロデイ脆弱性を悪用したものが含まれております。これらの不正アクセスにより、外部への情報流出の事実は確認されていないと被害を受けた企業は説明していますが、詳細は公表されていません。

(3)対策

上記で紹介した攻撃手法からシステムを守る対策方法について紹介します。

①サプライチェーン攻撃への対策

サプライチェーン攻撃の特徴は、セキュリティ対策が施されていない関連企業への攻撃です。

そのため、自社のセキュリティ対策のみならず、取引先のセキュリティ状況を確認し、セキュリティポリシーの内容や対策、リスク評価などをお互いに共有し、見直しが必要な点が無いかを確認することが重要です。

②標的型攻撃メールへの対策

標的型攻撃メールの対策には新たなウイルスにも対応できる「ふるまい検知」が搭載されているウイルス対策ソフトの活用が有効とされています。また、メールフォルダに届く前に不正プログラムを除外する、もしくは、本文中のURLリンクを無効なリンクにする手段もあります。ですが、どのような対策をしても怪しいメールがすり抜けてしまう可能性もあります。そのため、従業員へセキュリティ訓練を実施することも有効とされています。

③ゼロデイ攻撃への対策

ゼロデイ攻撃は未知の脆弱性を悪用するため、侵入前での完璧な対策が難しい攻撃です。そのため、侵入後の対策が重要となり、対策の1つとしてEDR製品の導入があります。

EDRとは、ネットワークの末端に接続された機器から収集した動作情報を解析・分析し、マルウェアの感染や侵入を検知、端末の隔離やシステムの停止などを行うことができる製品であり、社内にマルウェアが展開されるのを防ぐことができます。

ただし、EDRは、感染後の被害を最小限に抑えるための事後対策となるため、セキュリティソフトのインストールやソフトのバージョンを最新版にする、などの基本的なセキュリティ対策を施し、事前対応をしっかりすることも重要です。

3.攻撃グループについて

次に、国際的に活動している攻撃グループを紹介します。

概要でも取り上げたように、「情報セキュリティ10大脅威 2025」に「地政学的リスクに起因するサイバー攻撃」が第7位に初選出されました。このことから今後、国際的な政治的要因を含んだ攻撃が増加すると予想されます。

そこで今回、警察庁が攻撃手法を公開した「MirrorFace」および、「MirrorFace」と同様に背景に国の関与が疑われ、標的型攻撃の事例があるグループについて紹介します。

(1)攻撃グループの手口

①「MirrorFace」による、標的型攻撃メールとVPNの脆弱性を狙った攻撃について

2025年1月8日、警察庁は中国の関与が疑われている「MirrorFace」によるサイバー攻撃の手口を2つ公表しました。その手口とは、特定の個人や組織を狙った標的型攻撃メールと、VPN機器の脆弱性を狙った攻撃であり、この2つの手口について紹介します。

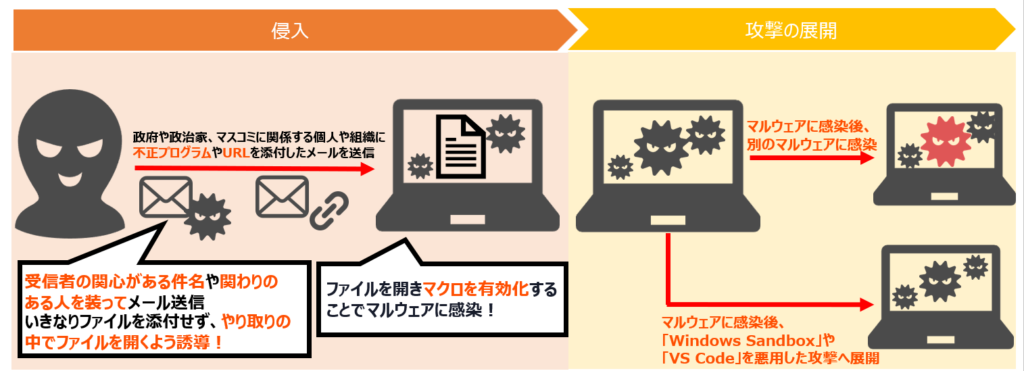

A)標的型攻撃メールを使用した攻撃について

標的型攻撃メールの対象となったのは、日本のシンクタンク、政府、政治家やマスコミに関係する個人や組織です。攻撃者は、第3者の正規のアドレスを悪用し、受信者が所属していた組織の人物になりすましたメールを送信しました。また攻撃者は、マルウェアを含むファイルを添付したメールや、マルウェアを含むファイルのダウンロードリンクが記載されたメールを送り付けます。受信者がこれらのファイルをダウンロードし、Officeファイルのマクロを有効化することでマルウェアに感染させます。感染後、「Windows Sandbox」や「VS Code」を悪用した攻撃や、別のマルウェアに感染させた事例などが確認されています。

【図2】標的型攻撃メールを使用した攻撃手法

「WindowsSandbox」、「VS Code」を悪用した詳しい攻撃手法については、5.参考資料の「警察庁 MirrorFaceによるサイバー攻撃について(注意喚起)」をご確認ください。

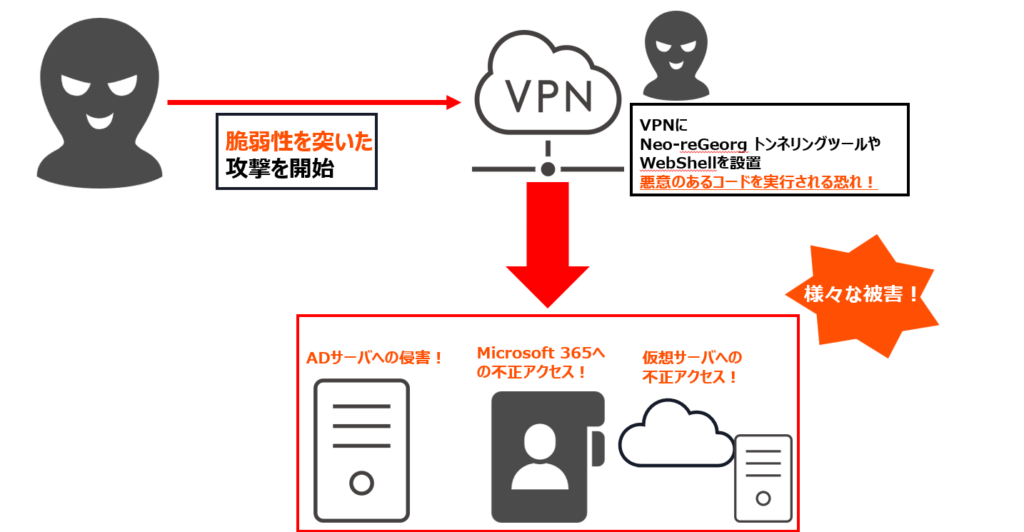

B)VPNの脆弱性を狙った攻撃について

日本の半導体、製造、情報通信、学術、航空宇宙の各分野で標的となっており、VPNの脆弱性を悪用した攻撃が確認されました。攻撃が成功し、内部へ侵入後、VPN機器に、Neo-reGeorgトンネリングツールやWebShellが設置された事例が確認されています。設置された場合、トンネリングツールにより、通信を暗号化されながら、任意のコードが実行される恐れがあります。また、ADサーバへの侵害やMicrosoft 365への不正アクセス、仮想サーバへの不正アクセスおよびイメージ取得などの攻撃に発展されていきます。

【図3】VPNの脆弱性を狙った攻撃手法

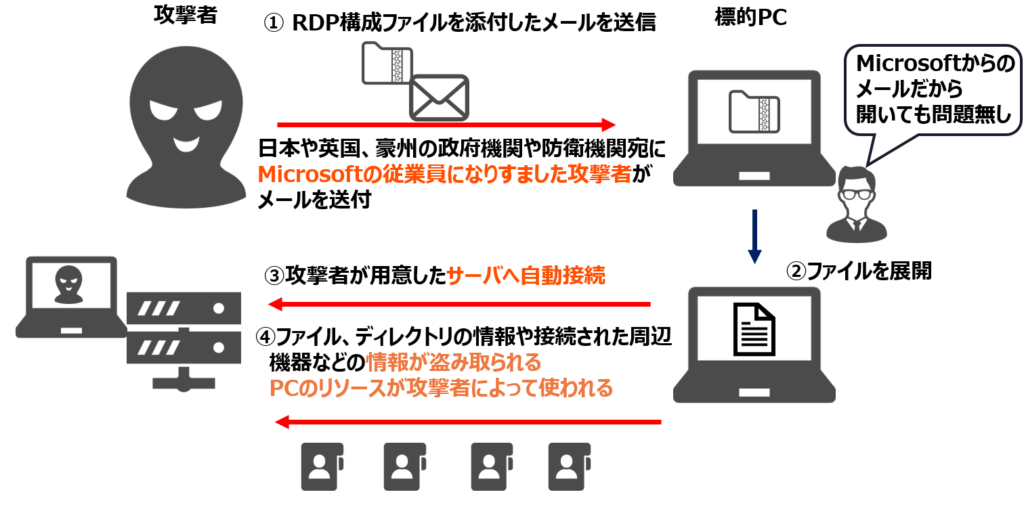

②「Midnight Blizzard」による、RDP構成ファイルを添付したフィッシング攻撃について

2024年10月31日、米国サイバーセキュリティ・社会基盤安全保障庁は、ロシア連邦対外情報庁に所属するとされる脅威アクター「Midnight Blizzard」がRDP(Remote Desktop Protocol)構成ファイルを添付した大規模なスピアフィッシングキャンペーンを行っているとして注意を呼び掛けました。

その攻撃事例について紹介します。

A)RDP構成ファイルを添付したフィッシング攻撃について

本キャンペーンは、日本や英国、豪州などを対象に行われました。悪用されたRDP構成ファイルとは、RDPサーバ接続時の情報やリソースなどの設定をまとめたもので、ファイルを開くと自動で設定された状態で接続できるというファイルです。さらに、メールを受け取った側のWindows端末のローカルシステムの機能やリソースが、攻撃者が用意したサーバで利用できる設定が含まれていました。誤って接続してしまった場合、ファイルやディレクトリ情報、クリップボードの情報、パスキーなどのweb認証情報が攻撃者側へ送信される恐れがあると公表されています。また、構成ファイルには、LetsEncrypt証明書が使用されていたため、ファイルを開いた際の確認ダイアログは署名されていない宛先へアクセスする時と比べ、危険と判断しにくくなっていたため、手口が巧妙であることが伺えます。

【図4】RDP構成ファイルを添付したフィッシング攻撃

(2)攻撃グループの対策

①「MirrorFace」の攻撃事例に対する対策

A)標的攻撃メールからの対策

「2.標的型攻撃について」の「(3)対策」にて、標的型攻撃メールの対策方法を記載しているため、そちらをご参照ください。

B)VPNの脆弱性を狙った攻撃からの対策

既知の脆弱性を狙った攻撃場合、ソフトウェアのバージョンを常に最新の状態に保つことで攻撃を防ぐことができます。そのため、使用している機器の最新情報やパッチ情報を定期的に確認することを推奨します。

②「Midnight Blizzard」の攻撃事例に関する対策

A)外部へのRDP接続の制限

外部またはパブリックネットワークへのRDP接続に対して、禁止または制限を行うことが推奨されています。

潜在的な脅威への露出を最小限に抑えるためには重要な対策となります。また、ファイアウォールにて、アクセス制御の実装も推奨されています。

B)RDP構成ファイルを遮断

RDP構成ファイルが電子メールやwebメールを通じて届くことを禁止することにより、悪意のあるRDP構成ファイルが誤って実行されることを抑止することが可能です。また、ユーザによるRDP構成ファイルの実行をブロックする制御を実装することにより、リスクを軽減することができます。構成ファイルの利用を禁止した場合でも、手動でIPアドレスを指定してのRDP接続は可能となっています。

4.まとめ

本記事では、警察庁より公開された「MirrorFace」の攻撃手法である、標的型攻撃の紹介と、「MirrorFace」と同様に攻撃者グループの背景に国の関与が疑われている、グループの手口や攻撃事例について紹介しました。

「情報セキュリティ10大脅威 2025」の7位に、「地政学的リスクに起因するサイバー攻撃」がランクインしたことから、国際的な政治的要因を含んだサイバー攻撃が今後増加していくことが懸念されています。

対策でも記載しましたが、攻撃の糸口は似通っているため、基本的なセキュリティ対策を今後も整備していくことを推奨します。

5.参考資料

(1)警察庁ウェブサイトMirrorFaceによるサイバー攻撃について(注意喚起)

https://www.npa.go.jp/bureau/cyber/koho/caution/caution20250108.html

(2)IPA 情報セキュリティ10大脅威2025

https://www.ipa.go.jp/security/10threats/10threats2025.html

(3)Foreign Threat Actor Conducting Large-Scale Spearphishing Campaign with RDP Attachments

https://www.cisa.gov/news-events/alerts/2024/10/31/foreign-threat-actor-conducting-large-scale-spearphishing-campaign-rdp-attachments

6.SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっています。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しています。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp