Windows DNSサーバーの脆弱性(CVE-2020-1350について)

Microsoftの2020年7月度の定例アップデートにおいてWindows DNSサーバーに対する脆弱性(CVE-2020-1350)を修正する更新プログラムが公開されました。この脆弱性の詳細と攻撃影響についてご紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1.概要

DNS(Domain Name System)はインターネット上のホスト名やメールアドレスに使われるドメイン名とIPアドレスの対応を管理するシステムであり、インターネットを利用する上でなくてはならない存在です。この必要不可欠なDNSサーバーの1つであるWindows DNSサーバーに対する脆弱性(CVE-2020-1350)を修正する更新プログラムが、Microsoftの2020年7月度の定例アップデートにおいて公開されました。脆弱性の対象はDNSサーバーとして動作しているWindows Serverであり、脆弱性の深刻度を示す共通脆弱性評価システムCVSSが10と最も高い危険度であると評価されています。

そこで今回修正されたWindows DNSサーバーの脆弱性とその影響で起こり得るDNSレコードの改ざんについてご紹介いたします。

2.今回のWindows DNSサーバーの脆弱性の詳細と想定される攻撃

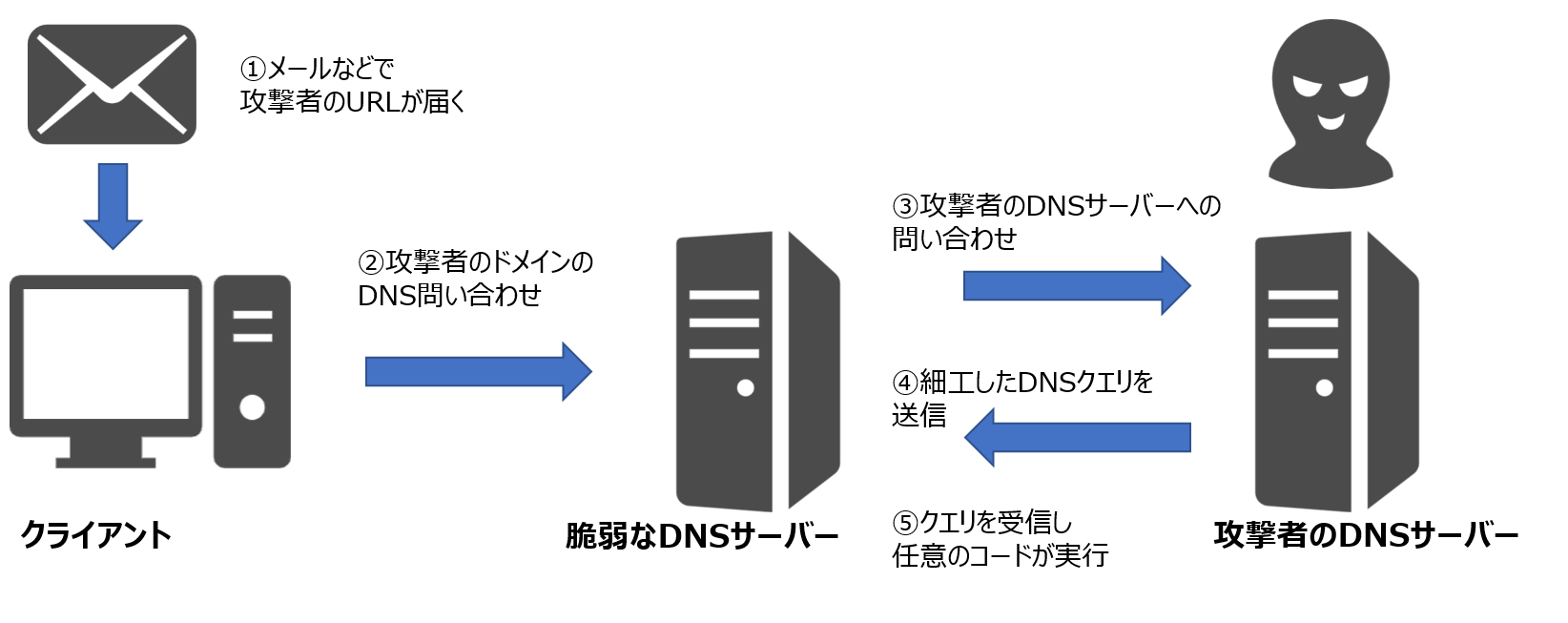

7月度のアップデートの対象であるWindows DNSサーバーの脆弱性はRCE(リモートコード実行)の脆弱性です。脆弱なDNSサーバーに細工したDNSクエリを送信することでバッファオーバーフローが起き、攻撃者は任意のコード実行ができます。任意のコード実行により情報の窃取や改ざん、マルウェア感染などを引き起こすことができるためRCEの脆弱性は高い危険性を持ちます。これに加えて、攻撃者が脆弱なDNSサーバーを当脆弱性により乗っ取り、マルウェアを自動で拡散するなどのさらなる攻撃活動に悪用することで、複数のサーバーでのマルウェア感染が起こり得ます。このため、CVSSは最高危険度の10と評価されています。

外部から直接DNSクエリを受信しない内部ネットワークのDNSサーバーでも攻撃を受ける危険があります。攻撃者はメールなどで細工したURLを送り、受信者にURLを開かせることでInternet ExplorerやMicrosoft Edgeなどのブラウザを経由し攻撃することが可能です。WindowsのDNSはドメインコントローラーやファイルサーバーと同一サーバー上に併設されることが多く、内部ネットワークのそのようなサーバーが攻撃を受けると任意のコード実行により重要な情報を窃取される可能性があります。

図1 内部ネットワークのWindows DNSサーバーへの攻撃手法

影響を受けるシステムはDNSサーバーとして動作しているWindows Serverのすべてのバージョンです。前述のとおり重要な情報の窃取の危険があるため、速やかな対策が必要です。また改ざんによる被害も大きく、次項にてその影響をご説明いたします。

3.脆弱性の悪用で起こり得るDNSレコードの改ざんとその影響について

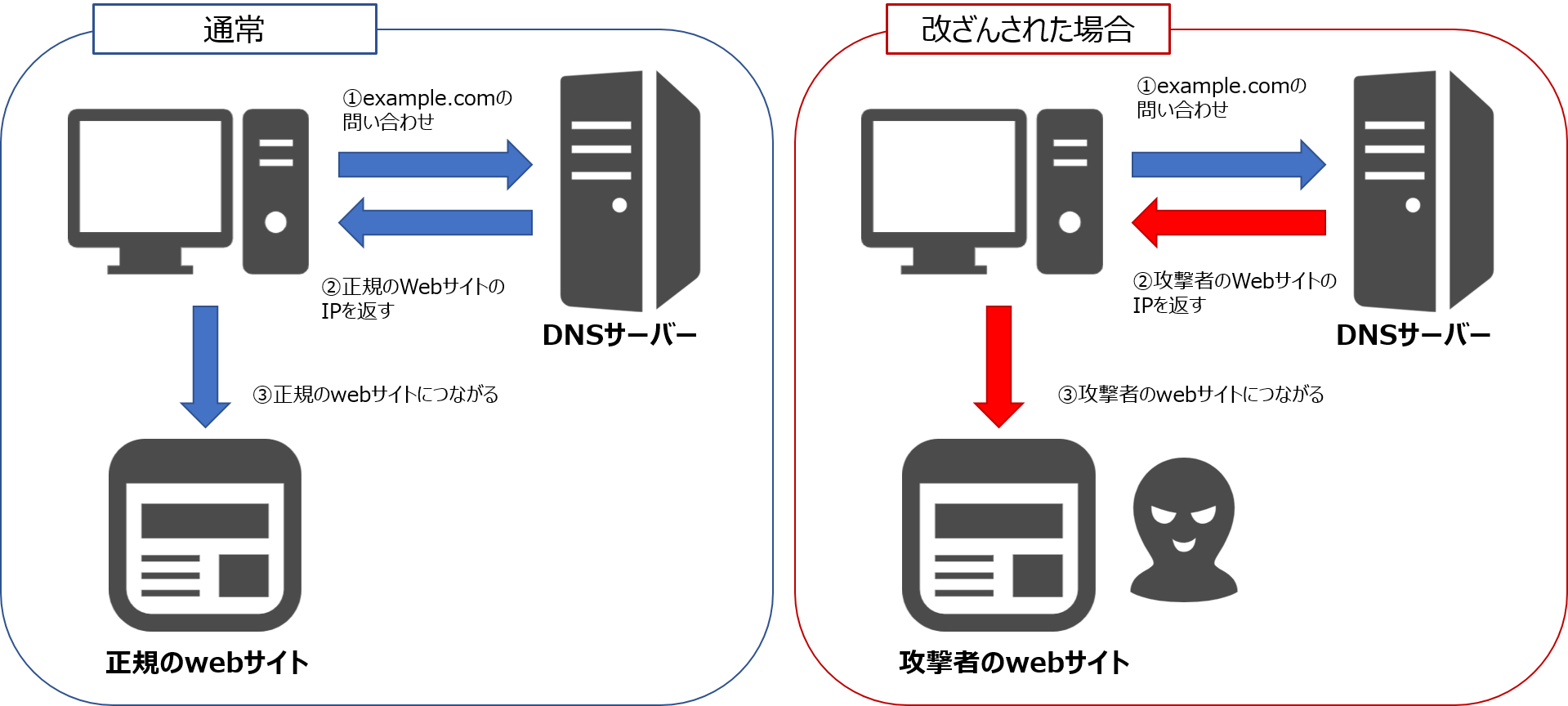

一般的に任意のコード実行が行われた場合、情報の窃取や改ざんといった被害が考えられます。DNSサーバーへの任意のコード実行の攻撃が起きた場合では、ドメイン名とIPアドレスや別のドメイン名を紐づけるDNSレコードの改ざんが行われる可能性があります。攻撃の一例としては、ドメイン名とIPアドレスを紐づけているレコードを改ざんすることで、利用者を攻撃者のサイトに誘導することができます。ドメイン名は変わらないため利用者は正規のwebサイトにアクセスしていると思い、そこで入力されたパスワードなどの個人情報が攻撃者によって窃取されます。

図2 DNSレコードの改ざん例

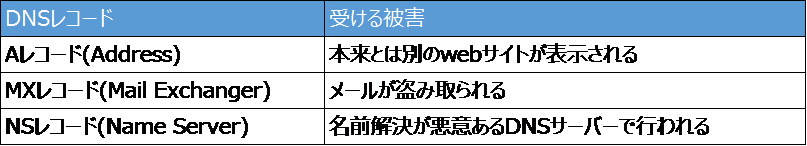

今回のような脆弱性の悪用によるDNSレコードの改ざんは現時点では確認されていませんが、これまでにDNSレコードの改ざんによる被害は複数報告されています。2019年には米国国土安全保障省のサイバーセキュリティ・インフラストラクチャセキュリティ庁が米国内で行政機関のドメインのDNS設定が改ざんされる被害が多発していることから緊急の対策を指示しました。改ざんはDNSサーバーの管理権限を不正に取得されたことで発生し、下記の表1のような特定のDNSレコードの改ざんが行われました。ドメイン名とIPアドレスの対応を改ざんすることによって、フィッシングサイトへ誘導する、送信先を変えてメールを盗み取るといった被害が起こり得ます。今年に入ってからでは国内で管理アカウントの不正入手によって名前解決を行うサーバーを定義するNSレコードが改ざんされる事件が起こっています。攻撃者のDNSサーバーで名前解決が行われることで、正規のIPアドレスではなく攻撃者のIPアドレスへの通信となってしまい、利用者の個人情報が窃取される被害が発生しています。

表1 DNSレコードの改ざんの種類

今回のような脆弱性の悪用によっては、DNSサーバーのみならずその利用者にも情報窃取の被害が及びます。DNSサーバーへの攻撃影響は利用者視点では気づくことが難しいためDNSサーバーの管理者側での対策が求められます。

4.対策

【Windows DNSサーバーの脆弱性に対しての対策】

・最新のアップデートを適用

脆弱性を修正するセキュリティ更新プログラムがMicrosoftより公開されています。Windows DNSサーバーへの速やかなアップデートが推奨されます。

・Microsoftの推奨する回避策を適用

バッファオーバーフローを引き起こさないように受信できるパケットのサイズを制限します。参考情報の「KB4569509: DNS サーバーの脆弱性に関するガイダンス CVE-2020-1350」をご参照ください。ただし、回避策を適用する場合、パケットのサイズが制限されることにより一部の名前解決ができなくなる可能性があります。

【DNSレコードの改ざんに対しての対策】

・監視ツールを用いてのDNSレコードの監視

監視ツールを用いてのDNSサーバーのログの監視によってDNSレコードの改ざんを検知できます。

・DNS設定変更には多要素認証やアクセス制限を行う

多要素認証やアクセス制限によって管理権限への不正アクセスのリスクを低減できます

5.参考情報

・Microsoft

CVE-2020-1350 | Windows DNS サーバーのリモートでコードが実行される脆弱性

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

KB4569509: DNS サーバーの脆弱性に関するガイダンス CVE-2020-1350

https://support.microsoft.com/ja-jp/help/4569509/windows-dns-server-remote-code-execution-vulnerability

・株式会社日本レジストリサービス(JPRS)

米国国土安全保障省によるDNS設定の改ざんに関する緊急指令の公開について

https://jprs.jp/tech/security/2019-01-28-cisa-emergency-directive.html

6.e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター“」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp