【号外】注意喚起:FortiOSの脆弱性情報(CVE-2022-42475)について

1. 概要

Fortinet社製品に搭載されている「FortiOS」で、深刻な脆弱性(CVE-2022-42475)が存在することが報告されました。この脆弱性を悪用する攻撃がすでに確認されたとして12月13日にJPCERT コーディネーションセンター(JPCERT/CC)にて緊急で注意喚起が行われています。

本脆弱性のCVSS v3スコアは9.3(Critical)と極めて危険度が高く、対策済みのバージョンへのアップデートや侵害調査を至急実施する必要があります。

2. 脆弱性情報詳細

(1) 攻撃概要

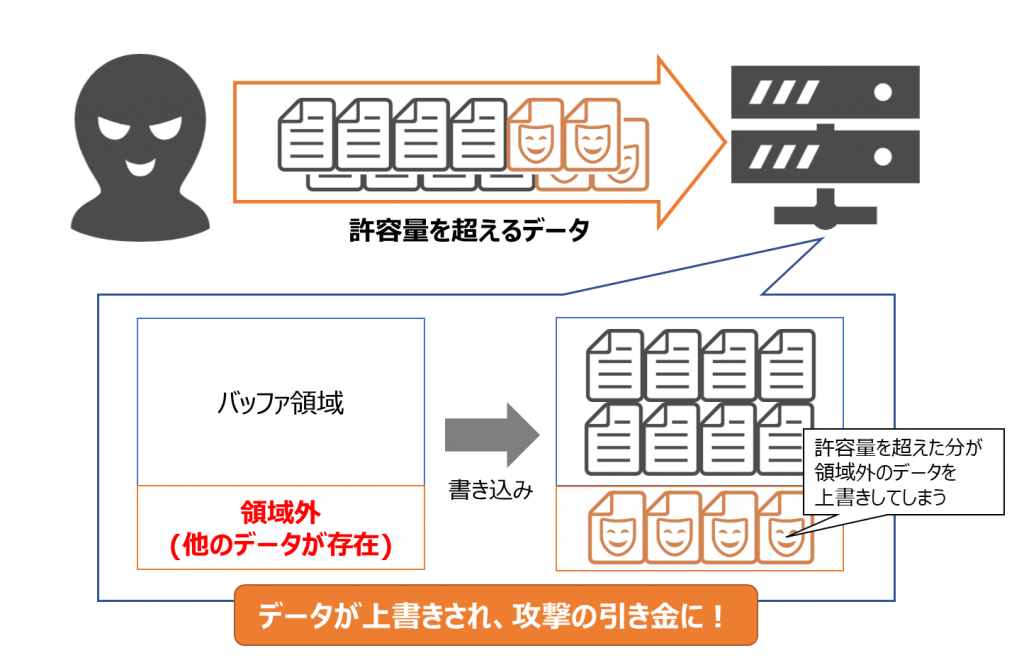

FortiOSには、SSL暗号化を用いて仮想的な専用通信網を構築できるSSL-VPN機能があります。この FortiOSのSSL-VPN機能において、ヒープベースのバッファオーバーフローの脆弱性が確認されています。バッファオーバーフローとはコンピュータのメモリ上で確保された領域(バッファ)の許容量を超えたデータを書き込めてしまうことに起因する脆弱性です。

本脆弱性が悪用されると、認証されていない遠隔の第三者によって細工したリクエストを送信され、任意のコードやコマンドを実行される可能性があります。

【図1】バッファオーバーフロー攻撃のイメージ

【図1】バッファオーバーフロー攻撃のイメージ

(2) 影響を受けるシステム

- FortiOS バージョン 7.2.0から7.2.2まで

- FortiOS バージョン 7.0.0から7.0.8まで

- FortiOS バージョン 6.4.0から6.4.10まで

- FortiOS バージョン 6.2.0から6.2.11まで

- FortiOS バージョン 6.0.0から6.0.15まで

- FortiOS バージョン 5.6.0から5.6.14まで

- FortiOS バージョン 5.4.0から5.4.13まで

- FortiOS バージョン 5.2.0から5.2.15まで

- FortiOS バージョン 5.0.0から5.0.14まで

- FortiOS-6K7K バージョン 7.0.0から7.0.7まで

- FortiOS-6K7K バージョン 6.4.0から6.4.9まで

- FortiOS-6K7K バージョン 6.2.0から6.2.11まで

- FortiOS-6K7K バージョン 6.0.0から6.0.14まで

(3) 対策

すでに本脆弱性の悪用を試みる通信が確認されていることから、影響を受けるシステムを利用している場合、速やかな対応が必要です。Fortinet社から本脆弱性を修正した下記のバージョンへのアップデートが推奨されています。

- FortiOS バージョン 7.2.3およびそれ以降

- FortiOS バージョン 7.0.9およびそれ以降

- FortiOS バージョン 6.4.11およびそれ以降

- FortiOS バージョン 6.2.12およびそれ以降

- FortiOS バージョン 6.0.16あるいはそれ以降

- FortiOS-6K7K バージョン 7.0.8およびそれ以降

- FortiOS-6K7K バージョン 6.4.10およびそれ以降

- FortiOS-6K7K バージョン 6.2.12およびそれ以降

- FortiOS-6K7K バージョン 6.0.15およびそれ以降

また、SSL-VPN機能の無効化によって本脆弱性を回避することも可能です。

(4) 侵害調査

Fortinet社は対策の適用に加えて、脆弱性を悪用する攻撃の被害を受けていないか確認するため、次のような調査の実施を推奨しています。

- 機器のログに脆弱性の悪用を示すログが記録されていないか

- 機器に不審なファイルが設置されていないか

- 機器から不審な通信先への通信が発生していないか

悪用を示すログの内容、攻撃の痕跡となるファイルの名称や通信先についての詳細や最新の情報については、参考情報に記載のFortinet社のアドバイザリをご確認ください。

3. まとめ

本記事ではFortinet社FortiOSのヒープベースのバッファオーバーフローの最新の脆弱性(CVE-2022-42475)についての詳細および対策・調査方法を紹介いたしました。すでに当該脆弱性に対する攻撃が確認されていることに加え、2022年10月にもFortiOSを含むFortinet社製品で深刻な脆弱性(CVE-2022-40684)が公表されているため、当該製品をご利用の場合は速やかに修正済みバージョンの適用を行うことを推奨いたします。

2022年10月に公表されたFortinet社製品の脆弱性(CVE-2022-40684)についての詳細は以下の過去に取り上げたセキュリティニュースをご参照ください。

『注意喚起:Fortinet社製品における認証バイパスの脆弱性について』(2022年11月)

https://www.ssk-kan.co.jp/wp/topics/?p=12733

4. 参考情報

JPCERT/CC

FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220032.html

IPA

FortiOS SSL-VPN の脆弱性対策について(CVE-2022-42475)

https://www.ipa.go.jp/security/ciadr/vul/alert20221213.html

Fortinet

FortiOS – heap-based buffer overflow in sslvpnd

https://www.fortiguard.com/psirt/FG-IR-22-398

Fortinet Community

Technical Tip: [Critical vulnerability] Protect against heap-based buffer overflow in sslvpnd

https://community.fortinet.com/t5/FortiGate/Technical-Tip-Critical-vulnerability-Protect-against-heap-based/ta-p/239420

5. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC“e-Gateセンター”」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp