Apache ActiveMQの脆弱性を悪用したマイニング攻撃について

1 概要

2023年10月27日にASF(Apache Software Foundation)によって、Apache ActiveMQの脆弱性を悪用した仮想通貨のマイニング攻撃が確認されました。本攻撃にはApache ActiveMQのリモートコード実行に対する脆弱性(共通脆弱性識別子「CVE-2023-46604」)を悪用して、脆弱なLinuxシステムに仮想通貨マイナー※1を感染させることを目的としています。

本脆弱性のCVSS v3スコアは10.0(Critical)と極めて危険度が高く、対策済みのパッチを適用する必要があります。

今回は、Apache ActiveMQの脆弱性をターゲットとするKinsingマルウェアについて詳細な解説を行います。

※1 仮想通貨マイナー:

第三者が行った仮想通貨の取引データの計算処理を行う代わりに、計算した仮想通貨を手に入れる作業を行うプログラムのこと

2 CVE-2023-46604の詳細と悪用した攻撃手法

2.1 Kinsingマルウェアについて

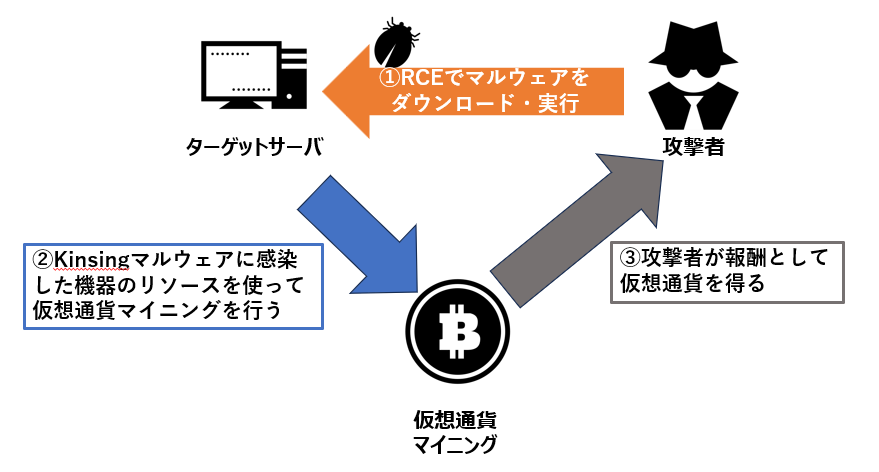

ApacheActiveMQに存在する深刻な脆弱性(CVE-2023-46604)はRCE(リモートコード実行)を誘発するもので、Kinsingマルウェアはこの脆弱性を突く形でマルウェアのダウンロードやインストール、実行を行います。

Kinsingマルウェアは、主にLinuxをベースとしたシステムを標的としており、サーバ内に侵入して急速にネットワーク上に拡散するなどの、脅威をもたらしています。Kinsingマルウェアがシステムに侵入してしまうと、仮想通貨マイニング用のスクリプトが展開され、ビットコインなどの仮想通貨マイニングが不正に実行されます。仮想通貨マイニングでは非常に多くのリソースを消費するため、Kinsingマルウェアに感染した機器のリソースが食いつぶされ、システムの性能が格段に落ちるなどの悪影響が生じます。

図1:Kinsingマルウェアを用いた仮想通貨マイニング

2.2 Apache ActiveMQについて

Apache ActiveMQはJMS (Java Message Service)を実装したオープンソースのJavaベースのメッセージブローカー※2で、JMSには、PTP※3とPub/Sub※4の2つのメッセージモデルが存在します。

また、複数の標準規格プロトコル(AMQP、MQTT、STOMP)等をサポートしており、幅広い言語(Java、C、C++、Ruby、Perl、Python、PHP)等とプラットフォームの中からクライアントを選択することができます。

現在、ActiveMQには2種類のサーバが提供されています。

1.ActiveMQ “Classic”

従来のメッセージブローカーであり、AWSのAmazonMQでも提供されている製品です。

2.ActiveMQ Artemis

2014年にApache Foundationに寄贈された「HornetQ」のコードをベースとしている次世代のメッセージブローカーで、将来的に”Classic”と同等の機能レベルに到達する製品として開発されています。

Apache ActiveMQは堅牢で信頼性の高いメッセージングソリューション※5として、多くの企業やプロジェクトで採用されています。

※2 メッセージブローカー:

メッセージブローカーは、アプリケーション、システム、サービスが相互に通信し、情報交換を可能とするソフトウェアです

※3 PTP:

Point-to-Point 「送信者と受信者が1:1のモデル」

※4 Pub/Sub:

Publisher-Subscriber 「送信者から複数の受信者にメッセージを送信するモデル」

※5 メッセージングソリューション

非同期なチャットを特徴とするコミュニケーションツールであり、中断や継続好きな時に行える特徴を持っています

2.3 CVE-2023-46604の概要

当該脆弱性(CVE-2023-46604)は、Apache ActiveMQに存在するリモートコード実行の脆弱性です。

この脆弱性によりActiveMQブローカーにネットワークアクセスできるリモート攻撃者はOpenWireプロトコル※6でシリアライズ※7されたクラスタイプ※8を操作して、ブローカーにクラスパス上の任意のクラスをインスタンス化させて、任意のシェルコマンドを実行できるようになるというものです。

脆弱性対象のバージョンは以下の通りです。

・Apache ActiveMQ 5.18.3以前

・Apache ActiveMQ Legacy OpenWire Module 5.18.3以前

※6 OpenWireプロトコル:

ActiveMQ を操作するためのバイナリプロトコルのこと

※7 シリアライズ

複雑なデータやオブジェクトを特定のデータ形式や変換規則に従って文字列やバイト列に変換し、保存や送受信できるようにすること

※8 クラスタイプ

データの種類同士に関係性を持たせる機能のこと

2.4 オンプレミス環境とクラウド環境での影響の違い

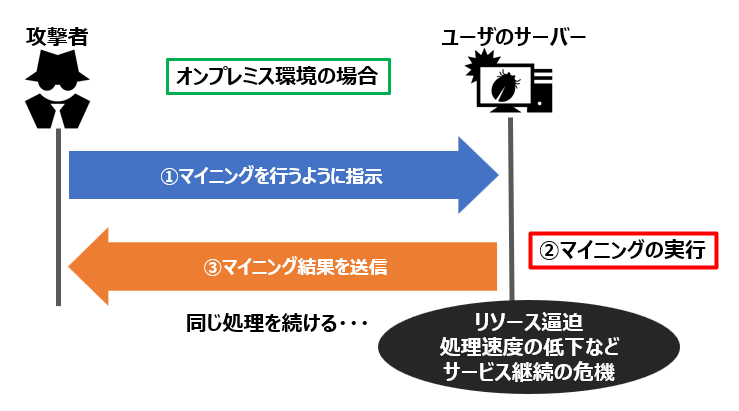

1.オンプレミス環境の場合の影響

2.1章で紹介したように、仮想通貨マイニングには膨大な処理や電力を必要とし、それを対象デバイスのメモリやCPUで実行されてしまうため、意図しないところでCPU・メモリといったリソースが仮想通貨マイニングに使用され、占有されてしまいます。結果として対象デバイスの処理速度の大幅な低下や過負荷による熱暴走を起こす恐れがあり、サービスを正常に継続できなくなってしまう可能性があります。

図2:仮想通貨マイニングの影響(オンプレミス環境の場合)

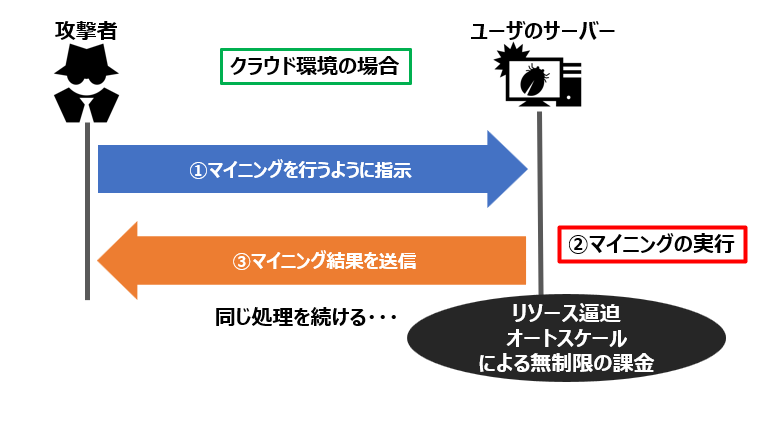

2.クラウド環境での影響

クラウド環境でオートスケールを構築している場合、仮想通貨マイニングにより対象デバイスのリソースが少なくなってきた際に、自動でリソースを増やしてしまうことが考えられます。リソースが足りなくなるたびに自動で追加する処理を繰り返してしまいます。リソースが切れることはないため、サービスの継続には影響が少ないと考えられますが、無尽蔵にリソースを使用され、クラウド環境利用の請求金額が膨大なものになってしまうことが考えられます。

図3:仮想通貨マイニングの影響(クラウド環境の場合)

2.5 CVE-2023-46604の対策

1.非営利のセキュリティ組織「Shadowserver Foundation」によると、2023年10月30日の時点で7,249台のうち3,329台は脆弱性を修正していないバージョンを使用しているとされています。

現在、影響を受ける製品のバージョンが修正されたものが公開されておりますので、Apache ActiveMQサーバを運用している場合は、可能な限り早めに修正を適用することを推奨いたします。

2.モニタリングツールを導入して、ActiveMQのアクティビティの監視を行うことが推奨されます。具体的に、ログモニタリングやネットワークトラフィックの監視を行い、異常なアクセスや攻撃の兆候を検出することが出来ます。

3 まとめ

本稿で説明した深刻な脆弱性(CVE-2023-46604)を悪用したマイニング攻撃は、当該脆弱性を突く形でKinsingマルウェアによって脆弱性を突く形でマルウェアのダウンロードやインストール、実行が行われることにより始まります。この攻撃は5.18.3 以前のApache ActiveMQを使用している場合に多大な影響を及ぼす可能性があります。

ActiveMQ開発者により、本脆弱性を修正したバージョンが提供されておりますので、最新バージョンへのアップデートを欠かさず行うことを推奨します。

4 参考資料

[1] TRENDMICRO

不正な暗号資産マイナーやルートキットの感染を招く脆弱性「CVE-2023-46604(Apache ActiveMQ)」,2023年12月22日閲覧

https://www.trendmicro.com/ja_jp/research/23/k/cve-2023-46604-exploited-by-kinsing.html

[2] クリエーションライン Tech blog

脅威:コンテナ環境を対象としたマルウェア「Kinsing」が増加中,2023年12月22日閲覧

https://www.creationline.com/tech-blog/34036

[3] IoT OT Security News

Apache ActiveMQ の脆弱性 CVE-2023-46604:Kinsing マルウェアも侵害に参戦,2023年12月22日閲覧

https://iototsecnews.jp/2023/11/20/kinsing-malware-exploits-apache-activemq-rce-to-plant-rootkits/

[4] Techplus

Apache ActiveMQに緊急の脆弱性、速やかにアップデートを,2023年12月22日閲覧

https://news.mynavi.jp/techplus/article/20231105-2809632/

[5] OpenStandia

ActiveMQ とは?,2023年12月22日閲覧

https://openstandia.jp/oss_info/activemq/

5 SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/wp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/wp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp