【号外】注意喚起:FortiOSの脆弱性情報 (CVE-2024-21762、CVE-2024-23113)について

1. 概要

Fortinet社製品に搭載されている「FortiOS」で、深刻な脆弱性(CVE-2024-21762、CVE-2024-23113)が存在することが報告されました。CVE-2024-21762に関してはFortinet社より当該脆弱性の悪用の可能性が示唆されており、2月9日に情報処理推進機構(IPA)にて注意喚起が行われています。

2. 脆弱性情報詳細(CVE-2024-21762)

(1) 攻撃概要

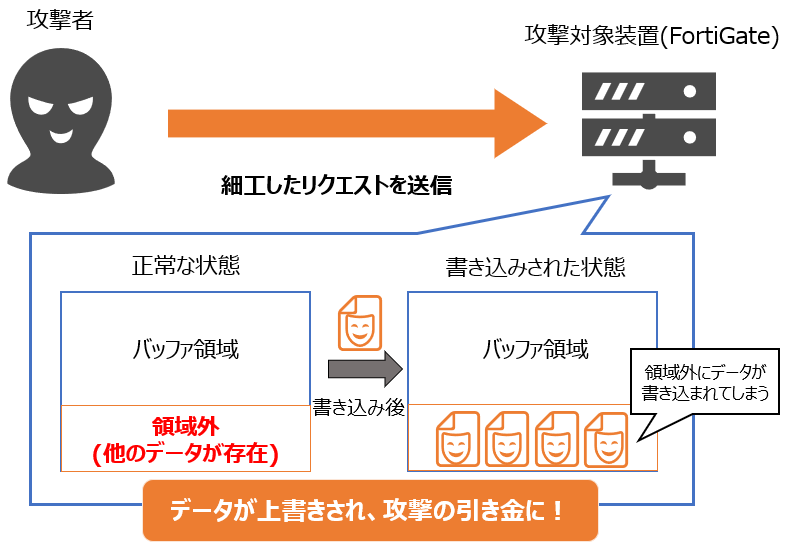

FortiOSには、SSL暗号化を用いて仮想的な専用通信網を構築できるSSL-VPN機能があります。この FortiOSのSSL-VPN機能のプロセスであるsslvpndに境界外書き込みの脆弱性が確認されています。境界外書き込みの脆弱性(CWE-787)とは、目的のバッファの先頭より前、もしくは末尾を超えた境界外へデータを書き込めてしまう脆弱性です。境界外へデータを書き込むことで、プログラムの誤動作を引き起こしたり、上書きしたデータを不正に実行させたりすることができます。

本脆弱性が悪用されると、認証されていない遠隔の第三者によって細工されたリクエストが送信され、任意のコードやコマンドを実行される可能性があります。

【図1】境界外書き込みの脆弱性を悪用した攻撃のイメージ

(2) 影響を受けるシステム

– FortiOS バージョン 7.4.0 から 7.4.2

– FortiOS バージョン 7.2.0 から 7.2.6

– FortiOS バージョン 7.0.0 から 7.0.13

– FortiOS バージョン 6.4.0 から 6.4.14

– FortiOS バージョン 6.2.0 から 6.2.15

– FortiOS バージョン 6.0系 全てのバージョン

(3) 対策

本脆弱性のCVSSv3スコアが9.6と高く、脆弱性を悪用された場合深刻な被害を受ける可能性があるため、影響を受けるシステムを利用している場合は速やかな対応が必要です。Fortinet社から本脆弱性を修正した下記のバージョンへのアップデートが推奨されています。ただし、SSL-VPN機能がすでに無効化されている、もしくは設定を行っていない場合、本脆弱性の影響はありません。

– FortiOS バージョン 7.4.3 あるいはそれ以降

– FortiOS バージョン 7.2.7 あるいはそれ以降

– FortiOS バージョン 7.0.14 あるいはそれ以降

– FortiOS バージョン 6.4.15 あるいはそれ以降

– FortiOS バージョン 6.2.16 あるいはそれ以降

– FortiOS バージョン 6.0系 修正リリースに移行する

※FortiOS のバージョン 6.0系およびバージョン 6.2系はFortinet社によるサポートが終了しているためバージョン 6.4以降へのアップグレードを推奨いたします。

(4) 回避策

使用しているシステムの都合などによりバージョンのアップデートができない場合、以下の回避策を取ることが推奨されています。

- SSL-VPN機能を無効にする。

SSL-VPN機能の確認および無効化方法については下記をご参照ください。

(下記手順が実施されていればSSL-VPN機能が無効化されているため本脆弱性の影響はありません。)

・FORTINET Community

Technical Tip: How to disable SSL VPN functionality on FortiGate,2024年2月12日閲覧

https://community.fortinet.com/t5/FortiGate/Technical-Tip-nbsp-How-to-disable-SSL-VPN-functionality-on/ta-p/230801

3. 脆弱性情報詳細(CVE-2024-23113)

(1) 攻撃概要

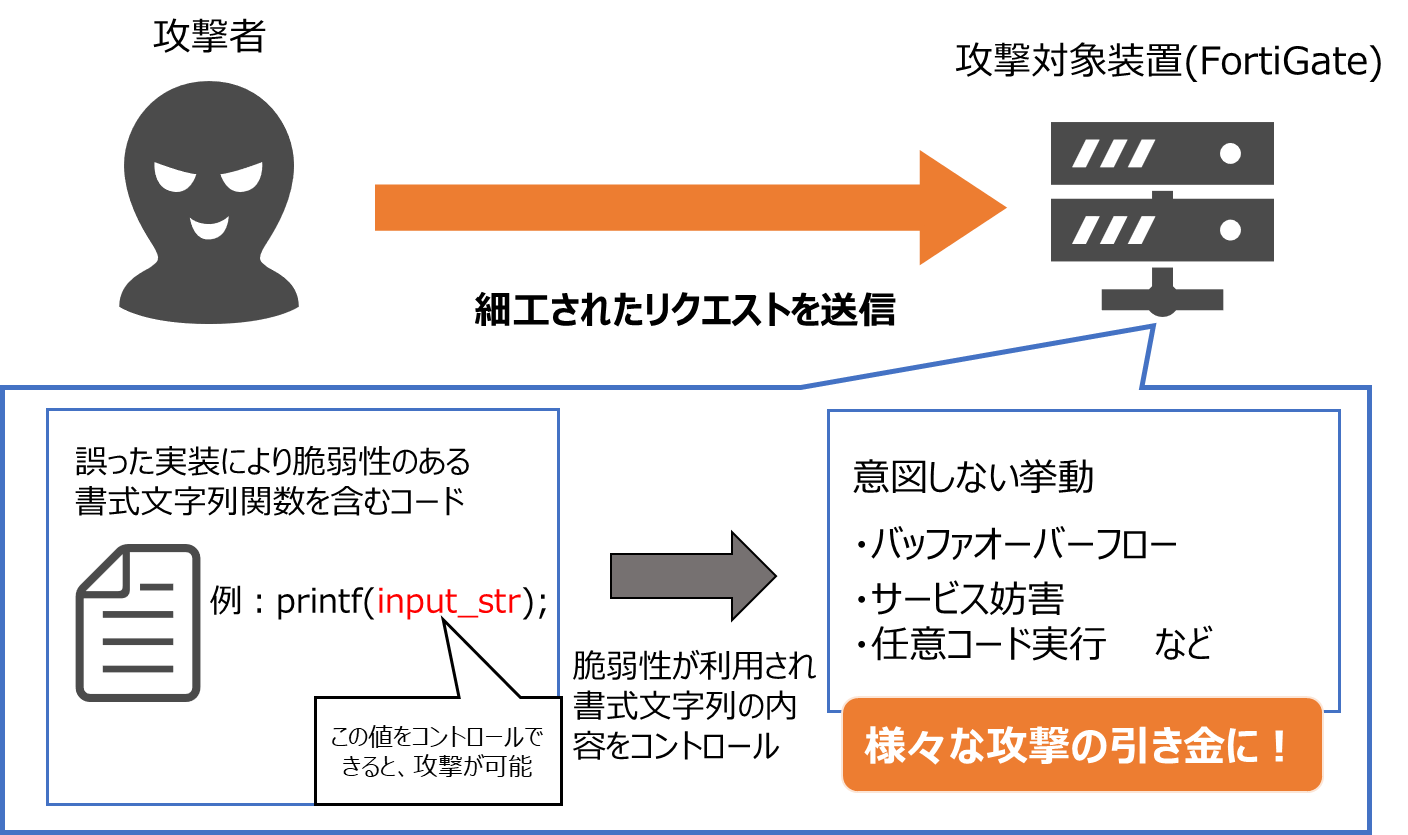

FortiOSには、FortiGateとFortiManager間の通信で使用されるFGFM(FortiGate to FortiManager)プロトコルがあります。このFGFMのプロセスであるfgfmd のフォーマット文字列の脆弱性が確認されています。

フォーマット文字列の脆弱性(CWE-134)とは、攻撃者が外部制御のフォーマット文字列を変更できる場合、開発者の意図しない挙動が引き起こされてしまうという脆弱性です。本脆弱性が悪用されると、認証されていない遠隔の第三者によって細工したリクエストを送信され、任意のコードやコマンドを実行される可能性があります。

【図2】フォーマット文字列の脆弱性を悪用した攻撃のイメージ

(2) 影響を受けるシステム

– FortiOS バージョン 7.4.0 から 7.4.2

– FortiOS バージョン 7.2.0 から 7.2.6

– FortiOS バージョン 7.0.0 から 7.0.13

※FortiOS バージョン 6.xは影響を受けません

(3) 対策

本脆弱性のCVSSv3スコアが9.8と高く、脆弱性を悪用された場合深刻な被害を受ける可能性があるため、影響を受けるシステムを利用している場合は速やかな対応が必要です。Fortinet社から本脆弱性を修正した下記のバージョンへのアップデートが推奨されています。ただし、各インターフェイスにfgfm(GUI上ではFMGアクセスと表記)の許可設定をしていない場合、本脆弱性の影響はありません。

– FortiOS バージョン 7.4.3 あるいはそれ以降

– FortiOS バージョン 7.2.7 あるいはそれ以降

– FortiOS バージョン 7.0.14 あるいはそれ以降

(4) 回避策

使用しているシステムの都合などによりバージョンのアップデートができない場合、以下の回避策を取ることが推奨されています。

- 各インターフェイスからfgfm許可設定を削除する。

fgfmが許可されていないことの確認方法を以下に示します。

【GUIの場合】

インターフェイスの管理アクセスで「FMGアクセス」が許可されていないことを確認する。

【CLIの場合】

以下コマンドを実行し、各インターフェイスの「set allowaccess」にfgfmが含まれていないことを確認する。

# config system interface

# show

fgfm許可設定の削除方法は下記をご参照ください。

・Fortinet

FortiOS – Format String Bug in fgfmd,2024年2月12日閲覧

https://www.fortiguard.com/psirt/FG-IR-24-029

緩和策として特定IPアドレスからのFGFM接続のみを許可する対策も可能ですが、許可したIPアドレスからの脆弱性の悪用を防ぐことはできないことに注意してください。

4. まとめ

本記事では、FortiOSにおける最新の脆弱性(CVE-2024-21762、CVE-2024-23113)について詳細と対策および回避策を紹介いたしました。FortiOSでは過去にもSSL-VPN等の脆弱性を悪用した攻撃が実際に確認されており、今回の脆弱性も悪用される危険性が高いと思われます。また、当該脆弱性のCVSSv3スコアはそれぞれ9.6、9.8といずれも非常に高いため、当該製品をご利用の場合は速やかに修正済みバージョンの適用を行うことを推奨いたします。

5. 参考情報

・JPCERT/CC

Fortinet製FortiOSの境域外書き込みの脆弱性(CVE-2024-21762)に関する注意喚起,2024年2月12日閲覧

https://www.jpcert.or.jp/at/2024/at240004.html

・Fortinet

FortiOS – Out-of-bound Write in sslvpnd,2024年2月12日閲覧

https://www.fortiguard.com/psirt/FG-IR-24-015

・FORTINET Community

Technical Tip: How to disable SSL VPN functionality on FortiGate,2024年2月12日閲覧

https://community.fortinet.com/t5/FortiGate/Technical-Tip-nbsp-How-to-disable-SSL-VPN-functionality-on/ta-p/230801

・Fortinet

FortiOS – Format String Bug in fgfmd,2024年2月12日閲覧

https://www.fortiguard.com/psirt/FG-IR-24-029

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/wp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/wp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp