高度化するゼロデイ攻撃の脅威動向

1. 概要

ゼロデイ攻撃は直近3年間で大きく増加しており、その攻撃手法は高度化、複雑化してきています。例えば昨年NISC(内閣サイバーセキュリティセンター)より公開されたメールデータの情報漏洩事件のようにシステムベンダも把握していない脆弱性に対して長期間検知されないように攻撃を行うといった高度なゼロデイ攻撃が多数報告されています。本記事では高度化するゼロデイ攻撃の脅威動向と具体的な事例についてご紹介いたします。

2. ゼロデイ攻撃の脅威動向

システムベンダによって特定されておらず、修正パッチや回避策等の対応策が公開されていない脆弱性(ゼロデイ脆弱性)を悪用した攻撃のことを「ゼロデイ攻撃」と呼びます。2024年3月に公開されたGoogle社の調査報告[1]によると、悪用が確認されたゼロデイ脆弱性の数が2021年以降大きく増加しており、2023年では2020年と比較して、約3倍となっています。

特に2023年以降はVPN機器やファイアウォール機器といったネットワークの末端に設置される「エッジデバイス」を狙ったゼロデイ攻撃が増加しています。エッジデバイスは、各組織とインターネットの境界にて動作しているため、攻撃者による無差別なスキャニング攻撃によって発見されやすいシステムです。またエッジデバイスはデータベースサーバ等の一般的なサーバと比較して高い権限を有していることが多く、攻撃が成功した場合、他システムに対する攻撃への悪用が容易なため、攻撃者によって標的とされやすいシステムです。以下表に2023年5月以降に公表され、ゼロデイ攻撃の対象となった主なシステムの脆弱性を示します。

| システム名 | 機能 | 脆弱性の概要 | CVE |

| Barracuda ESG | メールセキュリティ | リモートコード実行 | CVE-2023-2868 |

| 〃 | メールセキュリティ | リモートコード実行 | CVE-2023-7102 |

| Ivanti Connect Secure | VPN | 認証バイパス | CVE-2023-46805 |

| 〃 | VPN | コマンドインジェクション | CVE-2024-21887 |

| PAN-OS GlobalProtect | VPN | リモートコード実行 | CVE-2024-3400 |

| Cisco ASA | FW | コマンドインジェクション | CVE-2024-20358 |

また、近年「国家支援型脅威アクター」によるゼロデイ攻撃が増加しています。国家支援型脅威アクターとは特定の国の政府によって支援され、敵対する国の政府機関や企業への攻撃によって、機密情報の窃取やインフラシステムの妨害を行うことを目的とした攻撃者グループのことです。Google社の調査報告[1]によると、2023年に発生した動機が判明しているゼロデイ攻撃の内、約4割が国家支援型脅威アクターによる攻撃とされています。

最近のゼロデイ攻撃の特徴として、上記のような国家支援型脅威アクターは潤沢な資金と高度な知識を持った人材を有しており、その組織力は増大しているため、従来の攻撃者と比較してシステムベンダが把握していない脆弱性を多く発見できるようになっています。またそれら未発見の脆弱性に対するゼロデイ攻撃の中で、いくつもの偽装を施し検知を回避することで長期にわたって攻撃を行うといった高度化が進んでいます。

3. ゼロデイ攻撃の事例

エッジデバイスを狙ったゼロデイ攻撃の具体的な事例をご紹介いたします。

3.1 Barracuda ESGの脆弱性(CVE-2023-2868)に対するゼロデイ攻撃

2023年5月23日(現地日付)、Barracuda Networks社が提供するメールセキュリティアプライアンス 「Barracuda Email Security Gateway (ESG)」にリモートコード実行の脆弱性(CVE-2023-2868)が存在することが公表されました。複数の組織に対する攻撃が行われており、日本国内でもメールデータ流出等の被害が確認されています。

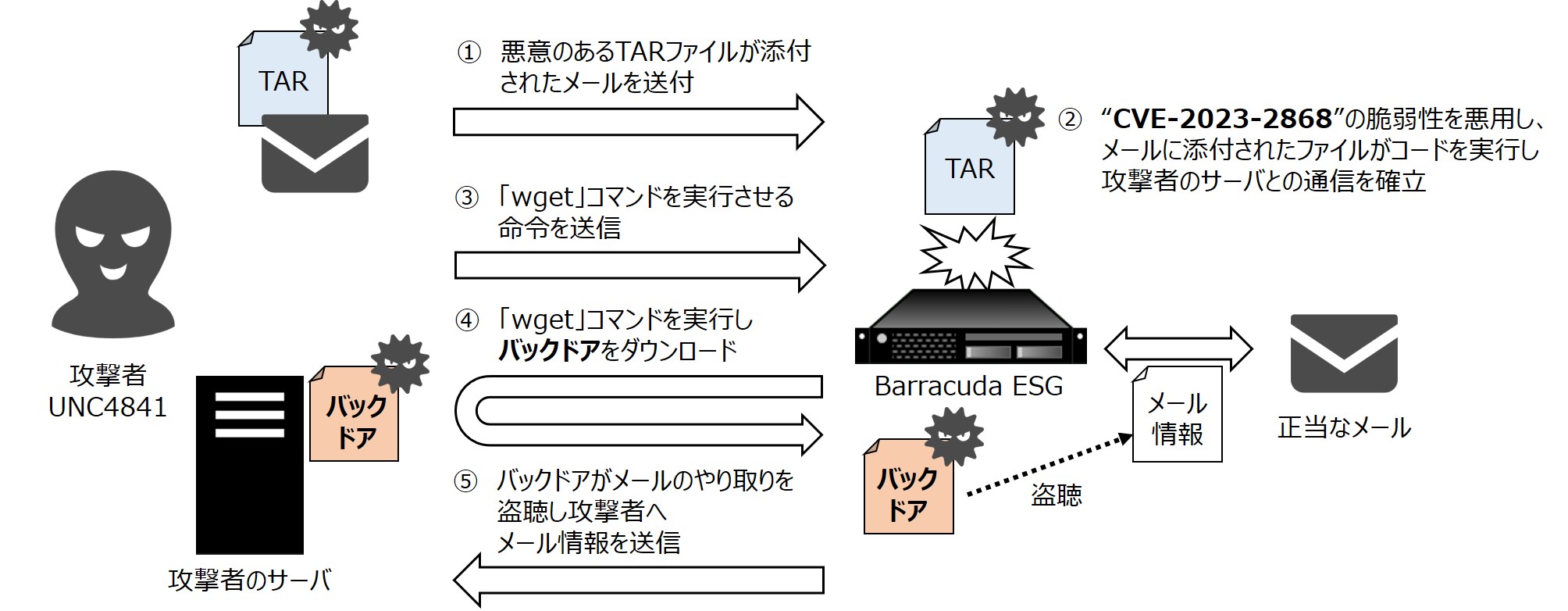

Mandiant社の調査[4]によると当該脆弱性に対する攻撃は2022年10月から行われており、中国との関連が疑われる脅威アクター「UNC4841」による攻撃キャンペーンであるとされています。当該攻撃をBarracuda Networks社の調査チームが発見したのが2023年5月18日(現地日付)であり、脅威アクターUNC4841は約7か月間にわたって検知されることなく攻撃を続けていました。以下図1にUNC4841によって行われたゼロデイ攻撃の一例を示します。

【図1】 UNC4841によるBarracuda ESGへのゼロデイ攻撃の一例(参照[4])

【図1】 UNC4841によるBarracuda ESGへのゼロデイ攻撃の一例(参照[4])

初期侵入として悪意のあるTARファイルが添付されたメールを被害組織へ送信します(①)。その後、TARファイルはCVE-2023-2868のゼロデイ脆弱性を悪用して被害者のBarracuda ESG上でコードを実行することで攻撃者のサーバとの通信を確立します(②)。これによって攻撃者はさらなるコマンドを実行できるようになります。そして攻撃者は「wget」コマンドを実行させる命令を送信し(③)、Barracuda ESG上で「wget」コマンドを実行することで攻撃者が用意したサーバからバックドアをダウンロードさせます(④)。ここでダウンロードされる主要なバックドアは3つあり、それぞれ「SEASPY」、「SALTWATER」、「SEASIDE」と呼ばれています。これらのバックドアが正当なメール通信を盗聴し、攻撃者へ送信することで、攻撃者はメール情報を窃取することができます(⑤)。

また、UNC4841は攻撃の発覚を回避するためにいくつもの偽装を行うことで長期間にわたって攻撃を成功させていました。以下にUNC4841が用いた偽装の手法を示します。

➤ ファイル名、ファイル形式の偽装

初期侵入にてメール添付されるTARファイルの拡張子を「.tar」ではなく、「.jpg」や「.dat」といった名称に変更することでファイル形式の偽装を行っています。またその他にもバックドアの一つであるSEASPYは発見を逃れるために「BarracudaMailService」というBarracuda ESGの正規のファイルに偽装したファイル名でダウンロードされています。ファイル名やファイル形式を偽装することでセキュリティシステムによる自動検知を難しくしています。

➤ ファイルのタイムスタンプの偽装

攻撃する過程で変更されたファイルのタイムスタンプの偽装を行っています。タイムスタンプを書き換えることで手動での静的解析の際の不正なファイル特定を難しくしています。

➤ バックドアのパッキングによるハッシュ値の偽装

バックドアを実行ファイル圧縮ソフトウェア「UPX」でパッキングし、ハッシュ値を偽装しています。ハッシュ値を偽装することでセキュリティシステムによる自動検知を難しくしています。またファイルをパッキングすることでスクリプトを難読化し手動での静的解析を難しくしています。

さらに、UNC4841はCVE-2023-2868の脆弱性に対するパッチ適用等の対策が進んだ後にも、Barracuda ESGを標的として執拗な攻撃を続けています。実際に2023年12月25日(現地日付)に公表された脆弱性(CVE-2023-7102)を悪用したゼロデイ攻撃による被害が複数組織より報告されています。

3.2 PAN-OS Global Protectの脆弱性(CVE-2024-3400)に対するゼロデイ攻撃

2024年4月12日(現地日付)、Palo Alto Networks社が提供する「PAN-OS」の「GlobalProtect機能」(VPN機能)にリモートコード実行の脆弱性(CVE-2024-3400)が存在することが公表されました。複数の組織に対するゼロデイ攻撃が行われており、日本国内でも被害が報告されています。

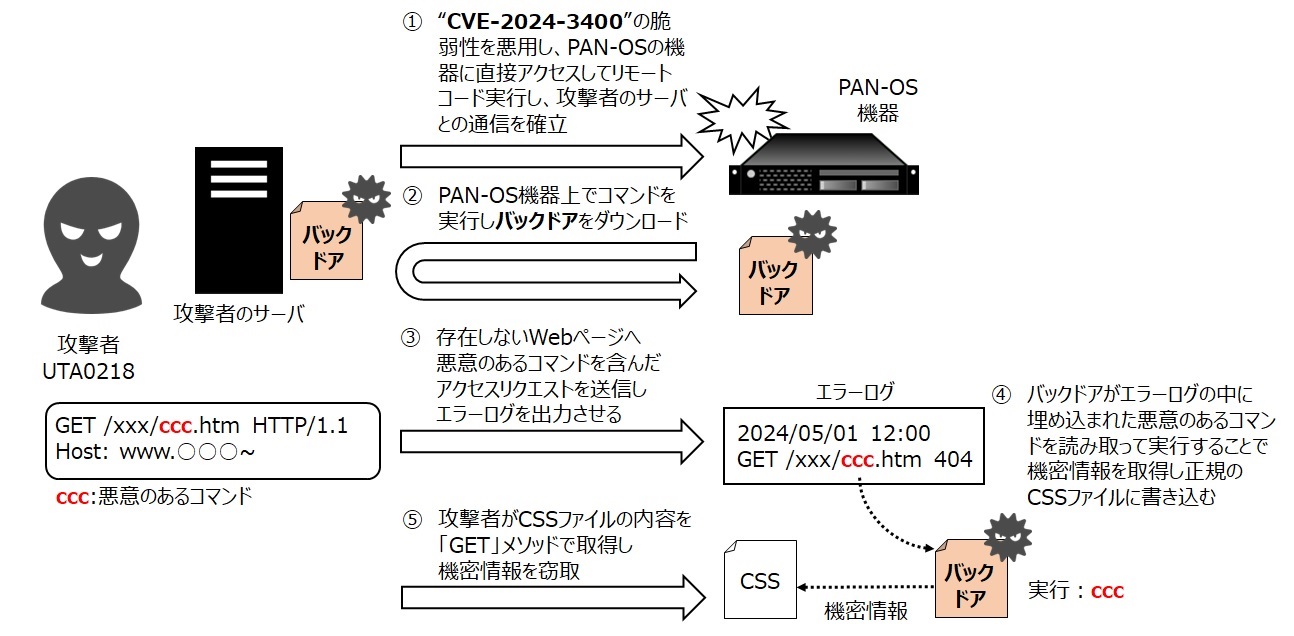

当該脆弱性を発見したVolexity社の調査[5]によると2024年4月10日(現地日付)に同社にてネットワークセキュリティ監視を行っている顧客の内1社で当該脆弱性の悪用が確認されたとのことです。その後過去にさかのぼって調査を行ったところ同社の他複数の顧客でも2024年3月26日(現地日付)以降からゼロデイ攻撃が行われていました。Volexity社は当該ゼロデイ攻撃を実施していた脅威アクターを「UTA0218」と名付け、その攻撃動向を追跡しています。以下図2にUTA0218によって行われたゼロデイ攻撃の一例を示します。

【図2】 UTA0218によるPAN-OS機器へのゼロデイ攻撃の一例(参照[5])

【図2】 UTA0218によるPAN-OS機器へのゼロデイ攻撃の一例(参照[5])

まずCVE-2024-3400のゼロデイ脆弱性を悪用し被害者のPAN-OS機器上でコードを実行することで攻撃者のサーバとの通信を確立します(①)。その後PAN-OS機器上でコマンドを実行し、「UPSTYLE」と呼ばれるバックドアを機器にダウンロードします(②)。攻撃者は存在しないWebページを宛先とする悪意のあるコマンドを含んだアクセスリクエストをPAN-OS機器へ送信することでエラーログを出力させます(③)。そのエラーログをバックドアが読み取り、エラーログの中に含まれる悪意のあるコマンドを実行します(④)。コマンドの実行結果はPAN-OS機器の正規ファイルであるCSSファイルに書き込まれ、攻撃者はそのCSSファイルをHTTPのGETメソッドで確認することで機密情報を窃取します(⑤)。

また、UTA0218でも攻撃の発覚を回避するために偽装が行われています。UTA0218はコマンドの実行が完了した後にエラーログから攻撃に使用したログのみを削除し、CSSファイルを元の正当なファイルに置き換え、最終的にそれらのファイルのタイムスタンプを攻撃前の状態に復元することで攻撃の痕跡を消しています。

4. 高度化するゼロデイ攻撃への対応策

上述のようなゼロデイ攻撃に対して、各システムベンダは迅速に修正パッチや回避策の提供を行っています。しかしゼロデイ攻撃の手法が高度化し、攻撃件数も増加する中で、攻撃を未然に防ぐことは難しくなっています。そこで高度化するゼロデイ攻撃への対応策としては、攻撃をいち早く検知すること、攻撃を受けた際の影響を最小限に留めることが有効です。また、エッジデバイスへの攻撃の対応策としては上記の対応策に加えて、エッジデバイスのインターネットへの露出を制限することが有効です。以下にそれぞれの対応策の具体的な方法について示します。

➤ 攻撃をいち早く検知する

○IPSやUTM等セキュリティ機器を設置し、通信を常時監視する。

○EDRやXDR等のエンドポイントセキュリティシステムを導入し、機器に不審な振舞いが無いか常時監視する。

➤ 攻撃を受けた際の影響を最小限に留める

○VLAN等を用いてネットワークを分離し、別セグメントへアクセスできないようにすることで、攻撃されてしまった際の別システムへのアクセスを防ぐ。

○各システムのアカウントの権限を最小特権の原則に従い必要最低限の権限のみに設定することで、攻撃されてしまった際の別システムへのアクセスを防ぐ。

○組織にてインシデント発生時の体制(CSIRT等)を整えておくことで、攻撃を受けた際の対応を迅速に行う。

➤ エッジデバイスのインターネットへの露出を制限する(参照[6])

○エッジデバイスの管理インタフェースを内部のシステムからのみアクセスできるようにすることで、標的とされることが多い管理インタフェースへの攻撃を防ぐ。

○厳しいアクセス制御が可能なSASE(Secure Access Service Edge)を用いてVPNゲートウェイ等のエッジデバイスをクラウドへ移行することで、外部から組織内のシステムへの直接的なアクセスを防ぐ。

5. まとめ

今回は高度化するゼロデイ攻撃の脅威動向と具体的な事例についてご紹介いたしました。最近のゼロデイ攻撃の特徴として、国家支援型脅威アクターの組織力が増大し、システムベンダが把握していない未発見の脆弱性に対する攻撃が増加してきています。また、そのゼロデイ攻撃の中でいくつもの偽装を施し検知を回避することで長期にわたって攻撃を行うといった高度化が進んでいます。そのようなゼロデイ攻撃への対応策としては、攻撃をいち早く検知すること、攻撃を受けた際の影響を最小限に留めること、エッジデバイスのインターネットへの露出を制限することが有効です。また組織において上述のような対応策を実施していくためには、通信等の監視を常時行うSOCやインシデント対応を行うCSIRTといった体制を整えることが重要です。

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:https://www.ssk-kan.co.jp/wp/e-gate#e-gate–02

脆弱性診断サービス:https://www.ssk-kan.co.jp/wp/vulnerability-assessment

7. 参考情報

[1] Google Cloud

Trends on Zero-Days Exploited In-the-Wild in 2023 2024年5月23日閲覧

https://cloud.google.com/blog/topics/threat-intelligence/2023-zero-day-trends?hl=en

[2] JPCERT/CC

注意喚起(2023年) 2024年5月23日閲覧

https://www.jpcert.or.jp/at/2023.html

[3] JPCERT/CC

注意喚起(2024年) 2024年5月23日閲覧

https://www.jpcert.or.jp/at/2024.html

[4] MANDIANT

中国との関連が疑われる攻撃的、かつ高度なスキルを持つ攻撃者が Barracuda ESGのゼロデイ脆弱性(CVE-2023-2868)を悪用 2024年5月23日閲覧

https://www.mandiant.jp/resources/blog/barracuda-esg-exploited-globally

[5] VOLEXITY

Zero-Day Exploitation of Unauthenticated Remote Code Execution Vulnerability in GlobalProtect (CVE-2024-3400) 2024年5月23日閲覧

https://www.volexity.com/blog/2024/04/12/zero-day-exploitation-of-unauthenticated-remote-code-execution-vulnerability-in-globalprotect-cve-2024-3400/

[6] SYGNIA

Defending Your Network Edge Against the Next Zero-Day Exploit 2024年5月23日閲覧

https://www.sygnia.co/threat-reports-and-advisories/defending-your-network-edge-against-the-next-zero-day-exploit/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp