リモートデスクトップサービスの脆弱性「BlueKeep」について

今回は2019年5月にMicrosoftより発表されたリモートデスクトップサービスの脆弱性を狙った攻撃手法やその対策についてご紹介いたします。

このニュースはこちらよりPDFファイルにてご覧いただくことができます。

1. はじめに

リモートデスクトップサービス (RDS) とは、Windowsにリモートでログオンし、データへのアクセスやアプリケーションの実行などの遠隔操作ができるサービスです。

2019年5月の月例セキュリティ情報において、MicrosoftはRDSにおける脆弱性 (CVE-2019-0708) を修正する更新プログラムを公開しました。この脆弱性は「BlueKeep」と名付けられ、2017年に甚大な被害をもたらしたランサムウェア「Wanna Cryptor」に匹敵する被害をもたらす危険性が指摘されています。Microsoftがすでにサポート終了している「Windows XP」などのOSに対しての更新プログラムを公開する異例の対応をとったことも、その危険性を物語っています。

そこで本記事では、「BlueKeep」の特徴と対策をご紹介いたします。

2. BlueKeepの攻撃について

2.1 攻撃の流れ

RDSにおいて、クライアントは遠隔サーバのTCPポート3389(デフォルト設定)に対してリモートデスクトッププロトコル (RDP) で通信を行います。

この通信において、以下のような手順でサーバを乗っ取ることができます。

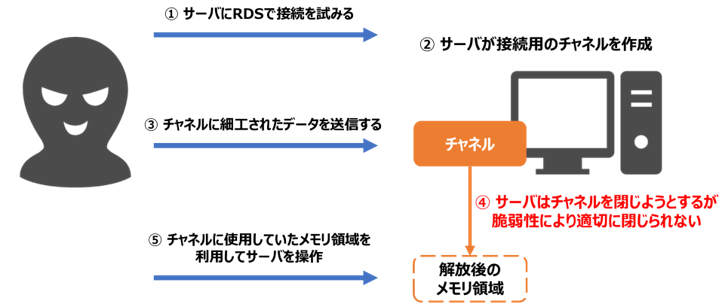

【図1:攻撃の流れ】

③の細工されたデータの送信はRDSのユーザー認証の前に行われるため、アカウント名やパスワードを知らなくてもサーバを乗っ取ることができます。接続に成功した場合、攻撃者が管理者権限を手に入れてしまい、悪意のあるプログラムをインストールしたり、すべての権限を持つ新しいアカウントを作成したりすることが可能になり、気づかないうちにサーバを乗っ取られてしまいます。

2.2 特徴

- ワームのような特性

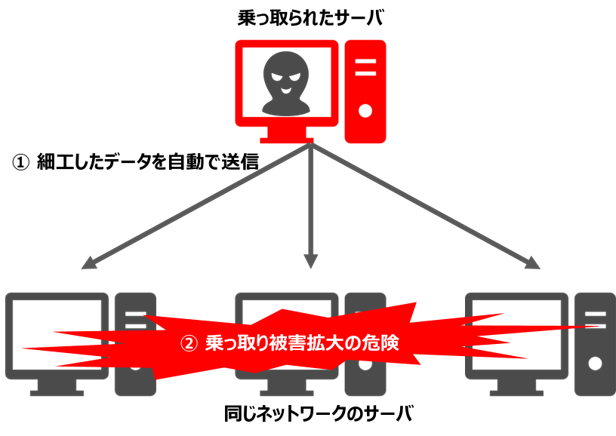

【図2:被害拡大のイメージ】

攻撃対象となったサーバからさらに別の端末に細工したデータを送信することで、ワームのように自動的な拡散が可能です。1つの端末が攻撃を受けてしまうと、ネットワーク内の他の端末も攻撃の対象となってしまう可能性があります。

- 古いWindowsが対象

この脆弱性の対象として発表されたのは以下のバージョンであり、サポートが終了したものが含まれています。

- Windows Server 2008 R2

- Windows Server 2008

- Windows Server 2003

- Windows 7

- Windows Vista

- Windows XP

古いバージョンであるとはいえ、それらのバージョンのシステムがいまだに利用されているケースも少なくありません。前述のようにMicrosoftがそれらのシステムに対する更新プログラムを配布していることも、これが重大な問題であることを裏付けているといえるでしょう。

3. 対策

- 最新のアップデートを適用する

脆弱性を修正する更新プログラムをMicrosoftが公開しています。対象バージョンのシステムを使用している場合、インストールすることが推奨されます。

- RDSを無効にする

この脆弱性はRDSを利用したものであるため、必要ない端末のRDSを無効にしておくことも有効な対策であるといえます。その上で更新プログラムをインストールするとさらに確実です。

- TCPポート3389に向けた通信をブロックする

RDPはデフォルト設定で3389ポートを使って通信を行うため、当該ポートへの通信をFirewallやIPS(侵入防御システム)などで遮断することも一定の効果が見込めます。SecureSoft Sniper IPSでは2019年6月に配信されたシグネチャID 4791によって当該脆弱性に対応しています。ただし、FirewallやIPSで遮断できるのは外部からの侵入であるため、内部のネットワークから侵入される場合には効果がないことにご注意ください。

4. e-Gateの監視サービスについて

FirewallやIPSをはじめとするセキュリティ機器を導入する場合、それらの機器の運用監視を行うことが重要です。“e-Gate”の24時間365日有人監視体制のセキュリティ監視サービスをご活用頂きますと、最新の分析システムを活用し精度の高い検知、専任のアナリストによる分析、迅速なセキュリティインシデント対応支援でセキュリティ対策を強化することが可能です。“e-Gate”のMSSの導入をぜひご検討ください。

■総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきたIT運用のノウハウと、最新のメソッド、次世代SOC“e-Gateセンター”この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの“e-Gate”です。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/wp/e-gate/

5. 参考情報

- Microsoft

CVE-2019-0708 のユーザー向けガイダンス

https://support.microsoft.com/ja-jp/help/4500705/customer-guidance-for-cve-2019-0708

CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-0708

- IPA(情報処理推進機構)

Microsoft 製品の脆弱性対策について(2019年5月)

https://www.ipa.go.jp/security/ciadr/vul/20190515-ms.html

- JPCERT

リモートデスクトップサービスにおける脆弱性 CVE-2019-0708 について

https://www.jpcert.or.jp/newsflash/2019051501.html

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp